Die unglaublich schnelle Einführung in drahtlosen Lösungen in modernen Netzwerken lässt Sie über die Zuverlässigkeit des Datenschutzes nachdenken.

Das Prinzip der drahtlosen Datenübertragung besteht in der Möglichkeit nicht autorisierter Verbindungen zu Zugangspunkten.

Eine ebenso gefährliche Bedrohung ist die Wahrscheinlichkeit eines Gerätediebstahls. Wenn die Sicherheitsrichtlinie eines drahtlosen Netzwerks auf MAC-Adressen basiert, kann eine von einem Angreifer gestohlene Netzwerkkarte oder ein Zugriffspunkt den Zugriff auf das Netzwerk öffnen.

Häufig wird die nicht autorisierte Verbindung von Zugangspunkten zu einem LAN von den Mitarbeitern des Unternehmens selbst durchgeführt, die nicht an Schutz denken.

Die Lösung solcher Probleme muss umfassend behandelt werden. Organisatorische Maßnahmen werden basierend auf den Betriebsbedingungen jedes spezifischen Netzwerks ausgewählt. In Bezug auf technische Maßnahmen wird ein sehr gutes Ergebnis mit der obligatorischen gegenseitigen Authentifizierung von Geräten und der Implementierung aktiver Kontrollen erzielt.

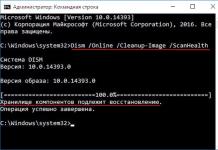

Im Jahr 2001 schienen die ersten Implementierungen von Treibern und Programmen mit der WEP-Verschlüsselung fertig zu werden. Der erfolgreichste ist PreShared Key. Dies ist jedoch nur bei zuverlässiger Verschlüsselung und regelmäßigem Austausch hochwertiger Kennwörter gut (Abb. 1).

Abbildung 1 - Algorithmus zur Analyse verschlüsselter Daten

Moderne Sicherheitsanforderungen

Authentifizierung

Gegenwärtig wird in verschiedenen Netzwerkgeräten, einschließlich drahtloser Geräte, häufig eine modernere Authentifizierungsmethode verwendet, die im 802.1x-Standard definiert ist. Bis zur gegenseitigen Überprüfung kann der Benutzer keine Daten empfangen oder senden.

Eine Reihe von Entwicklern verwendet die Protokolle EAP-TLS und PEAP zur Authentifizierung in ihren Geräten. Cisco Systems bietet für ihre drahtlosen Netzwerke zusätzlich zu den genannten Protokollen die folgenden Protokolle an: EAP-TLS, PEAP, LEAP, EAP-FAST.

Alle modernen Authentifizierungsmethoden unterstützen dynamische Schlüssel.

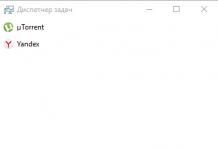

Der Hauptnachteil von LEAP und EAP-FAST besteht darin, dass diese Protokolle hauptsächlich in Geräten von Cisco Systems unterstützt werden (Abb. 2).

Abbildung 2 - 802.11x-Paketstruktur mit TKIP-PPK-, MIC- und WEP-Verschlüsselung

Verschlüsselung und Integrität

Basierend auf den Empfehlungen von 802.11i implementierte Cisco Systems das Temporal Integrity Protocol (TKIP), das die Änderung des Verschlüsselungsschlüssels PPK (Per Packet Keying) in jedem Paket sicherstellt und die Integrität von MIC-Nachrichten steuert (Message Integrity Check).

Ein weiteres vielversprechendes Verschlüsselungs- und Integritätsprotokoll ist AES (Advanced Encryption Standard). Es hat eine bessere kryptografische Stärke als DES und GOST 28147-89. Es bietet sowohl Verschlüsselung als auch Integrität.

Beachten Sie, dass der darin verwendete Algorithmus (Rijndael) weder in der Implementierung noch im Betrieb große Ressourcen erfordert, was für die Reduzierung der Datenlatenz und der Prozessorlast sehr wichtig ist.

Der WLAN-Sicherheitsstandard ist 802.11i.

Der WPA-Standard (Wi-Fi Protected Access) besteht aus einer Reihe von Regeln, die Sicherheit für 802.11x-Netzwerke bieten. Seit August 2003 ist die WPA-Konformität eine obligatorische Anforderung für Wi-Fi-zertifizierte Geräte.

Die WPA-Spezifikation enthält ein modifiziertes TKOP-PPK-Protokoll. Die Verschlüsselung erfolgt mit einer Kombination mehrerer Schlüssel - aktuell und weiter. In diesem Fall wird die Länge der IV auf 48 Bit erhöht. Dies ermöglicht es, zusätzliche Maßnahmen zum Schutz von Informationen zu implementieren, beispielsweise um die Anforderungen für Neuzuordnungen und Neuauthentifizierung zu verschärfen.

Die Spezifikationen umfassen die Unterstützung von 802.1x / EAP, die Authentifizierung mit gemeinsam genutzten Schlüsseln und natürlich die Schlüsselverwaltung.

Tabelle 3 - Methoden zur Implementierung der Sicherheitsrichtlinie

Fortsetzung von Tabelle 3

Mit modernen Geräten und Software ist es jetzt möglich, ein sicheres und angriffsresistentes drahtloses Netzwerk aufzubauen, das auf den Standards der 802.11x-Serie basiert.

Fast immer ist ein drahtloses Netzwerk mit einem drahtgebundenen Netzwerk verbunden, und dies ist zusätzlich zu der Notwendigkeit, drahtlose Kanäle zu schützen, erforderlich, um den Schutz in drahtgebundenen Netzwerken sicherzustellen. Andernfalls verfügt das Netzwerk über einen fragmentierten Schutz, der tatsächlich eine Sicherheitsbedrohung darstellt. Es wird empfohlen, Geräte zu verwenden, die Wi-Fi-zertifiziert sind, dh die Einhaltung der WPA bestätigen.

802.11x / EAP / TKIP / MIC und dynamische Schlüsselverwaltung müssen implementiert werden. Für ein gemischtes Netzwerk sollten VLANs verwendet werden. Bei externen Antennen wird die VPN-Technologie verwendet.

Es ist notwendig, sowohl Protokoll- und Software-Sicherheitsmethoden als auch administrative zu kombinieren.

KAPITEL 3 TECHNISCHER SCHUTZ VON INFORMATIONEN

Im Zusammenhang mit der raschen Entwicklung lokaler und globaler Computernetzwerke wurden auch Intelligenzmethoden (Industriespionage) entwickelt, die darauf abzielen, in lokalen Netzwerken verarbeitete (übertragene, gespeicherte) Informationen abzufangen.

Das Eindringen in das lokale Netzwerk einer Organisation ist nur möglich, wenn der Systemadministrator alle Elemente des lokalen Netzwerks nicht ausreichend qualifiziert konfiguriert. In einer kompetenten Umgebung müssen Angreifer nach Methoden suchen, um Informationen zu erhalten, die nicht mit dem Eindringen in das lokale Netzwerk zusammenhängen. Hierzu werden Methoden zum Abfangen von Informationen über die Kanäle für Störemissionen und Interferenzen (PEMIN) der Elemente des lokalen Netzwerks verwendet. Die Methode zum Schutz einzelner Computer ist recht gut entwickelt und wird durch die erforderlichen behördlichen Dokumente unterstützt. Die Aufgabe, Informationen vor Verlust durch PEMIN-Kanäle in einem lokalen Netzwerk zu schützen, ist viel schwieriger als bei autonomen Geräten.

Workstations und aktive Netzwerkgeräte sind Quellen elektromagnetischer Strahlung in einem lokalen Netzwerk. Die Abschirmung dieses Geräts dient zum Schutz vor Informationslecks durch Kanäle mit Störemissionen und Abholungen. Um die Strahlung aktiver LAN-Geräte zu verringern, sollten Geräte und Server am besten in einem abgeschirmten Schrank untergebracht werden.

Derzeit sind Gehäuse für Computer erhältlich, die die Anforderungen der europäischen UMS-Richtlinie 89/336 / EWG erfüllen. Moderne Fälle können die Strahlung von Computerelementen erheblich schwächen, die meisten erfordern jedoch eine zusätzliche Verfeinerung. Die Qualität der Abschirmung des Gehäuses der Computersystemeinheit beeinflusst den Strahlungspegel aller an die Systemeinheit angeschlossenen Geräte (z. B. eine Tastatur). Eine Standardtastatur hat normalerweise sehr hohe Strahlungswerte. Gleichzeitig werden aus Sicherheitsgründen sehr kritische Daten über die Tastatur eingegeben, einschließlich der Passwörter der Benutzer und des Systemadministrators. Ein einfacher Kurzwellenempfänger kann verwendet werden, um die Tastaturstrahlung abzufangen. In Anbetracht der Tatsache, dass die über die Tastatur eingegebenen Daten in einem Seriencode eingegeben werden und daher leicht interpretiert werden können, sollte die von der Tastatur emittierte Strahlung als die gefährlichste angesehen werden. Die Ergebnisse von Messungen des Pegels der elektrischen (Abb. 3) und magnetischen (Abb. 4) Komponenten zeigten, dass Computer mit verschiedenen handelsüblichen Fällen von Systemeinheiten mehr als 100-mal eine störende Strahlungsleistung von der Tastatur haben können.

Abbildung 3 - Pegel der elektrischen Komponente

Abbildung 4 - Pegel der magnetischen Komponente

Ähnliche Verhältnisse werden für andere im PC enthaltene Geräte erhalten.

Die Aufgabe der Fertigstellung von Standardgehäusen und -schränken:

Erstens gibt es immer Schlitze an den Verbindungsstellen einzelner Körperstrukturen, die die Abschirmungseigenschaften erheblich beeinträchtigen.

Zweitens kann das Gehäuse eines elektronischen Geräts nicht abgedichtet werden, da Belüftungslöcher erforderlich sind, um Wärme abzuleiten.

Drittens kann das Design des Abschirmgehäuses nicht im Voraus berechnet werden. Daher ist die Modifikation eines Standardgehäuses zur Verbesserung seiner Abschirmungseigenschaften immer eine experimentelle Arbeit.

Jetzt gibt es viele Materialien, die die Abschirmungseigenschaften von Gehäusen verbessern sollen - alle Arten von Federdichtungen, elektrisch leitende Elastomere, selbstklebende metallisierte Beschichtungen.

Die Stromversorgung ist die Strahlungsquelle. Intern wird die Energie über einen Filter geliefert, der die Ausbreitung von Störemissionen entlang der Drähte verhindert. Es ist jedoch praktisch unmöglich, einen Filter zur vollständigen Unterdrückung der Strahlung zu berechnen, da viele Parameter des externen Netzwerks seine Eigenschaften beeinflussen. Kein handelsüblicher Filter kann seine Funktionen in einem breiten Frequenzband vollständig ausführen. Gute Filter sind eine Kompromisslösung, die in den meisten Fällen nur die Filteranforderungen erfüllt.

Abhängig davon können sich die Eigenschaften zum Schutz von Informationen vor Verlust durch PEMIN-Kanäle eines autonomen Computers oder eines Computers in einem Netzwerk erheblich unterscheiden. Der Hauptfaktor, der zu unterschiedlichen Eigenschaften führt, ist die Erdung der Geräte.

Bei eigenständigen Geräten verbessert oder verschlechtert die Erdung ihre Abschirmungseigenschaften nicht. Die Erdung ist nur für elektrische Sicherheitsanforderungen erforderlich. Bei richtiger Erdung wird das Niveau der Störemissionen etwas reduziert. In einigen Fällen kann sich jedoch bei der Verbindung mit der Erde das Niveau der Störemissionen erhöhen.

Das Kabelsystem enthält keine aktiven Elemente und kann daher selbst keine Quelle für Störemissionen sein. Das Kabelsystem verbindet jedoch alle Elemente eines Computernetzwerks. Netzwerkdaten werden entlang übertragen und es ist auch ein Empfänger aller Interferenzen und ein Medium für die Übertragung von elektromagnetischer Störstrahlung (Abb. 5).

Abbildung 5 - Störende elektromagnetische Emissionen

Daher sollte man unterscheiden zwischen:

Störemission durch auf dieser Leitung übertragene Signale (lokaler Netzwerkverkehr);

Empfang und anschließende Wiederemission von Störemissionen aus der Nähe anderer Leitungen und Geräte;

Strahlung durch das Kabelsystem von Seitenschwingungen von Elementen netzwerkaktiver Geräte und Computern, an die das Kabel angeschlossen ist.

Bei der Beurteilung der Sicherheit eines Kabelsystems interessiert sie meistens nur, wie viel Störstrahlung, die durch über das Kabel übertragene Signale verursacht wird, während des Netzwerkaustauschs von Informationen gedämpft wird.

Wenn der Verkehr im lokalen Netzwerk durch die Funkemission des Kabelsystems wiederhergestellt werden kann, ist dies eine große Gefahr. Tatsächlich ist der Verkehr des lokalen Netzwerks ziemlich gut vor Informationslecks über PEMIN-Kanäle geschützt. Moderne LAN-Kabel haben sehr geringe übertragene Signalemissionen. Bei diesen Kabeln werden Signale über ein verdrilltes Adernpaar übertragen, und die Anzahl der Verdrillungen pro Längeneinheit ist streng konstant. Grundsätzlich sollte ein solches System überhaupt nicht strahlen. Darüber hinaus hat das Vorhandensein einer Abschirmung in einem verdrillten Paar nur einen sehr geringen Einfluss auf den Strahlungspegel von Signalen, die über das verdrillte Paar übertragen werden. In einem realen System gibt es immer einzelne Kabelinhomogenitäten, die sich auf das Niveau der Störstrahlung auswirken, die während des Netzwerkaustauschs auftritt. In der Realität ist es in einer Entfernung von buchstäblich einigen Metern bereits unmöglich, die durch die elektromagnetische Strahlung eines modernen Kabels übertragenen Informationen abzufangen. In den meisten praktischen Fällen ist das Kabelsystem jedoch eine hervorragende Antenne für alle Störemissionen von an das Netzwerk angeschlossenen Geräten. In den Elementen des Computers auftretende Störstrahlung wird auf alle Drähte des lokalen Netzwerkkabels gerichtet (Abb. 6).

Abbildung 6 - Störstrahlung in Computerelementen

Infolgedessen muss das LAN-Kabel für störende Emissionen von Computerelementen einfach als ein einzelsträngiger Draht betrachtet werden, der sich über das abgeschirmte Volumen hinaus erstreckt. Es ist nicht möglich, einen Störfilter für diese Drähte zu installieren. Durch die Unterdrückung von Störemissionen unterdrücken wir auch den Netzwerkverkehr. Wenn also ein Computer mit Informationssicherheit in einem lokalen Netzwerk in einem ungeschirmten Twisted Pair enthalten ist, können die Twisted Pair-Drähte, die die Rolle einer Antenne spielen, die Feldstärke, die beispielsweise durch eine Computertastatur (Abb. 2, Abb. 3) erzeugt wird, um Zehntausende erhöhen Zeit. Daher kann das nicht abgeschirmte Twisted Pair nicht in einem lokalen Netzwerk verwendet werden, in dem Informationen mit eingeschränktem Zugriff verarbeitet werden. Die Verwendung eines abgeschirmten Twisted-Pair-Kabels verbessert die Situation erheblich.

Ein lokales Computernetzwerk kann derzeit nicht mehr autonom betrieben werden, ohne mit anderen Netzwerken zu interagieren. Insbesondere muss jede Organisation, sei es ein privates Unternehmen, eine Regierungsbehörde oder eine Abteilung des Innenministeriums, im globalen Internet aktiv vertreten sein. Es umfasst eine eigene Website, öffentliche E-Mails und den Zugriff der Mitarbeiter auf Informationen im globalen Netzwerk. Diese enge Interaktion steht im Widerspruch zu den Sicherheitsanforderungen. Wenn mehrere Netzwerke interagieren, können verschiedene Sicherheitsbedrohungen auftreten. Wenn Sie beispielsweise eine Verbindung zu einem globalen Netzwerk herstellen, besteht die harmloseste der möglichen Bedrohungen darin, das Netzwerk nach Hooligan-Motiven zu hacken. Informationen, die für ausländische Geheimdienste von Interesse sind, werden in den Computernetzen staatlicher Behörden verbreitet. Informationen, die für Kriminelle von Interesse sind, werden in den Computernetzwerken des Innenministeriums verbreitet. Diese Informationen dürfen nicht als klassifiziert eingestuft werden. Insgesamt können Sie jedoch wichtige Informationen abrufen. Wenn daher die Computernetzwerke von Regierungsbehörden zusätzlich zu Hooligan-Hacks mit dem globalen Internet kombiniert werden, sollten qualifiziertere Versuche von Eindringlingen in das Netzwerk angenommen werden. Sich solchen Versuchen zu widersetzen ist äußerst schwierig. Daher muss das Internet vom internen Netzwerk isoliert sein, in dem sich die verallgemeinerten Daten konzentrieren. Es gibt verschiedene Möglichkeiten, Ihr eigenes Computernetzwerk vom globalen Internet zu isolieren, um die Sicherheit zu gewährleisten. In Netzwerken, die keine Informationen mit eingeschränktem Zugriff verbreiten, ist es normalerweise ausreichend, einen Router zu verwenden, um die Netzwerke zu isolieren. Ein ernsthafter Schutz gegen das Eindringen des globalen Netzwerks kann jedoch nur durch die Verwendung von Firewalls (FireWall) gewährleistet werden. Zum Schutz von Unternehmensinformationen von Handelsunternehmen ist daher die Verwendung von Firewalls erforderlich. Zum Schutz von Informationen in Regierungsbehörden bietet eine Firewall jedoch in der Regel nicht das erforderliche Schutzniveau. Die Sicherheit ist nur dann vollständig gewährleistet, wenn das Internet physisch von seinem eigenen lokalen Netzwerk isoliert ist. Dies führt natürlich zu gewissen Unannehmlichkeiten bei der Arbeit und erfordert zusätzliche Kosten beim Erstellen eines Computernetzwerks. Im Zusammenhang mit der Notwendigkeit, Kriminalität zu bekämpfen, ist dies jedoch eine gerechtfertigte Maßnahme.

Beim Aufbau von Netzwerken mit physischer Isolation müssen auch die Aspekte des Schutzes vor Informationslecks über PEMIN-Kanäle berücksichtigt werden. In vielen Fällen muss ein Mitarbeiter, der mit eingeschränkten Informationen arbeitet, auch auf das Internet zugreifen können. Am Arbeitsplatz sind zwei Computer installiert, von denen einer mit dem lokalen Netzwerk des Unternehmens (der Organisation) und der zweite mit dem Internet verbunden ist. In diesem Fall ist es sehr schwierig, die Kabel Ihres eigenen Netzwerks mit Informationsschutz und die Kabel des offenen Internet-Netzwerks über eine ausreichende Entfernung zu verteilen. Infolgedessen können die im lokalen Netzwerk zirkulierenden Informationen sowie die gesamte seitliche Strahlung von Computern, die auf die Kabel des lokalen Netzwerks gerichtet sind, auch auf die Kabel des offenen Internetnetzwerks geleitet werden. Ein offenes Netzwerkkabel ist nicht nur eine ausreichend lange Antenne (insbesondere wenn ein offenes Netzwerk mit ungeschirmtem Kabel verlegt wird). Offene Netzwerkkabel gehen in der Regel über die Grenzen des Schutzgebiets hinaus, daher können Informationen nicht nur durch Abfangen von Strahlung, sondern auch durch direkten Anschluss an offene Netzwerkkabel entfernt werden. Daher müssen auch offene Netzwerkkabel gemäß allen Empfehlungen verlegt werden, die beim Aufbau eines sicheren Netzwerks befolgt werden.

KAPITEL 4. ENTWICKLUNG EINES LOKALEN NETZWERKS MIT ERHÖHTEN ANFORDERUNGEN AN DEN SCHUTZ VON INFORMATIONEN

In den letzten Jahren blühte die drahtlose Technologie auf. Wi-Fi-Netzwerke (Netzwerke mit 802.11a / b / g-Standards) werden immer beliebter. Wenn es früher hauptsächlich um die Verwendung drahtloser Netzwerke in Büros und Hotspots ging, werden sie jetzt sowohl zu Hause als auch für die Bereitstellung von Mobilgeräten häufig verwendet Büros (Büros auf Geschäftsreisen). Drahtlose Zugangspunkte und drahtlose Router der SOHO-Klasse werden speziell für Privatanwender und kleine Büros sowie drahtlose Taschenrouter für mobile Benutzer verkauft. Bei der Entscheidung für den Übergang zu einem drahtlosen Netzwerk sollte jedoch berücksichtigt werden, dass es in der aktuellen Entwicklungsphase einen wesentlichen Nachteil aufweist - Unvollkommenheit in Bezug auf die Sicherheit. In diesem Artikel werden wir Sie über die am stärksten gefährdeten Orte drahtloser Netzwerke informieren und anhand praktischer Beispiele zeigen, wie sie gehackt werden. Dieses Wissen kann erfolgreich zur Prüfung der Sicherheit von drahtlosen Netzwerken verwendet werden, um die herkömmlichen Fehler bei der Bereitstellung von drahtlosen Netzwerken zu vermeiden. Zuerst werden wir uns die wichtigsten Sicherheitsmaßnahmen ansehen, die heute zum Schutz drahtloser Netzwerke angewendet werden, und dann zeigen wir Ihnen, wie Angreifer sie überwinden können.

Drahtlose Sicherheitsmethoden

Die Standards für drahtlose 802.11a / b / g-Netzwerke bieten verschiedene Sicherheitsmechanismen:

- wEP-Authentifizierung (Wired Equivalent Privacy) und Datenverschlüsselungsmodus;

- wPA-Authentifizierungs- und Datenverschlüsselungsmodus (Wi-Fi Protected Access);

- filtern nach MAC-Adressen;

- verwenden des versteckten Netzwerkkennungsmodus.

WEP-Protokoll

Alle modernen drahtlosen Geräte (Zugangspunkte, drahtlose Adapter und Router) unterstützen das WEP-Sicherheitsprotokoll, das ursprünglich in der drahtlosen IEEE 802.11-Spezifikation festgelegt wurde.

WEP verschlüsselt den übertragenen Datenstrom basierend auf dem RC4-Algorithmus mit einem 64- oder 128-Bit-Schlüssel. Einige Geräte unterstützen auch 152-, 256- und 512-Bit-Schlüssel, dies ist jedoch eher eine Ausnahme von der Regel. Schlüssel haben eine sogenannte statische Komponente von 40 bzw. 104 Bit für 64-Bit- und 128-Bit-Schlüssel sowie eine zusätzliche dynamische 24-Bit-Komponente, die als Initialisierungsvektor (IV) bezeichnet wird.

Auf der einfachsten Ebene ist das WEP-Verschlüsselungsverfahren wie folgt. Zu Beginn werden die im Paket übertragenen Daten auf Integrität geprüft (CRC-32-Algorithmus), wonach die Prüfsumme (Integrity Check Value, ICV) zum Servicefeld des Paket-Headers hinzugefügt wird. Als nächstes wird ein 24-Bit-Initialisierungsvektor (IV) erzeugt, zu dem ein statischer (40- oder 104-Bit) geheimer Schlüssel hinzugefügt wird. Der auf diese Weise erhaltene 64-Bit- oder 128-Bit-Schlüssel ist der Anfangsschlüssel zum Erzeugen einer Pseudozufallszahl, die zum Verschlüsseln von Daten verwendet wird. Als nächstes werden die Daten unter Verwendung einer logischen XOR-Operation mit einer Pseudozufallsschlüsselfolge gemischt (verschlüsselt), und der Initialisierungsvektor wird dem Dienstfeld des Rahmens hinzugefügt.

Auf der Empfangsseite können die Daten entschlüsselt werden, da Informationen über den Initialisierungsvektor mit übertragen werden und die statische Komponente des Schlüssels von dem Benutzer gespeichert wird, an den die Daten übertragen werden.

WEP bietet zwei Möglichkeiten zur Authentifizierung von Benutzern: Open System und Shared Key. Bei der offenen Authentifizierung findet tatsächlich keine Authentifizierung statt, dh jeder Benutzer kann Zugriff auf das drahtlose Netzwerk erhalten. Selbst bei einem offenen System ist die WEP-Datenverschlüsselung zulässig.

WAP-Protokoll

Im Jahr 2003 wurde mit WPA ein weiterer Sicherheitsstandard eingeführt, dessen Hauptmerkmal die Technologie zur dynamischen Generierung von Datenverschlüsselungsschlüsseln ist, die auf dem Temporal Key Integrity Protocol (TKIP) basiert und eine Weiterentwicklung des RC4-Verschlüsselungsalgorithmus darstellt. Unter dem TKIP-Protokoll arbeiten Netzwerkgeräte mit einem 48-Bit-Initialisierungsvektor (im Gegensatz zu einem 24-Bit-WEP-Vektor) und implementieren die Regeln zum Ändern der Reihenfolge ihrer Bits, wodurch die Wiederverwendung von Schlüsseln vermieden wird. Das TKIP-Protokoll ermöglicht die Erzeugung eines neuen 128-Bit-Schlüssels für jedes übertragene Paket. Darüber hinaus werden kryptografische WPA-Prüfsummen mit einer neuen Methode berechnet - MIC (Message Integrity Code). Jeder Frame enthält einen speziellen 8-Byte-Nachrichtenintegritätscode, mit dem Sie Angriffe mit gefälschten Paketen reflektieren können. Infolgedessen hat jedes über das Netzwerk übertragene Datenpaket einen eigenen eindeutigen Schlüssel, und jedes drahtlose Gerät ist mit einem sich dynamisch ändernden Schlüssel ausgestattet.

Darüber hinaus unterstützt das WPA-Protokoll die Verschlüsselung gemäß dem erweiterten AES-Standard (Advanced Encryption Standard), der sicherer ist als die WEP- und TKIP-Protokolle, der Verschlüsselungsalgorithmus.

Bei der Bereitstellung von drahtlosen Netzwerken zu Hause oder im kleinen Büro wird normalerweise die Sicherheitsoption WPA-PSK (Pre-Shared Key) verwendet. In Zukunft werden wir nur die WPA-PSK-Option in Betracht ziehen, ohne die WPA-Protokolloptionen für Unternehmensnetzwerke zu berühren, bei denen die Benutzerautorisierung auf einem separaten RADIUS-Server durchgeführt wird.

Bei Verwendung von WPA-PSK wird in den Zugriffspunkteinstellungen und drahtlosen Profilen der Clients ein Kennwort mit einer Länge von 8 bis 63 Zeichen angegeben.

MAC-Adressen filtern

Obwohl nicht Teil des 802.11-Standards, wird angenommen, dass die MAC-Adressfilterung, die von allen modernen Access Points und WLAN-Routern unterstützt wird, die WLAN-Sicherheit verbessert. Um diese Funktion zu implementieren, wird in den Access Point-Einstellungen eine Tabelle mit MAC-Adressen von drahtlosen Adaptern von Clients erstellt, die zur Arbeit in diesem Netzwerk berechtigt sind.

Versteckter SSID-Modus

Eine weitere Vorsichtsmaßnahme, die häufig in drahtlosen Netzwerken verwendet wird, ist der ID-Modus für versteckte Netzwerke. Jedem drahtlosen Netzwerk wird eine eindeutige Kennung (SSID) zugewiesen, die der Name des Netzwerks ist. Wenn der Benutzer versucht, in das Netzwerk einzutreten, durchsucht der Treiber des drahtlosen Adapters zuerst die Luft nach drahtlosen Netzwerken. Wenn Sie den Modus für versteckte Bezeichner verwenden (in der Regel wird dieser Modus als SSID ausblenden bezeichnet), wird das Netzwerk nicht in der Liste der verfügbaren angezeigt, und Sie können nur dann eine Verbindung herstellen, wenn erstens die SSID genau bekannt ist und zweitens im Voraus ein Profil erstellt wurde Verbindung zu diesem Netzwerk.

Drahtlose Netzwerke hacken

Nachdem wir uns mit den grundlegenden Methoden zum Schutz von Netzwerken nach 802.11a / b / g-Standards vertraut gemacht haben, werden wir über Möglichkeiten nachdenken, diese zu überwinden. Beachten Sie, dass zum Hacken von WEP- und WPA-Netzwerken dieselben Tools verwendet werden. Zunächst werden wir Ihnen also mitteilen, was im Arsenal des Angreifers enthalten ist.

Zunächst benötigen wir einen Laptop mit einem WLAN-Adapter. Das Hauptproblem bei der Auswahl von Tools zum Hacken von drahtlosen Netzwerken besteht darin, die Kompatibilität zwischen dem von der Software verwendeten drahtlosen Adapterchip und dem Betriebssystem sicherzustellen.

Auswahl eines WLAN-Adapters

Tatsache ist, dass die meisten Dienstprogramme zum Hacken von drahtlosen Netzwerken für Linux-Systeme "geschärft" sind. Es gibt Versionen einiger Dienstprogramme für Windows XP. Abhängig vom Chip des WLAN-Adapters können bestimmte WLAN-Karten jedoch mit Dienstprogrammen unter Linux- und Windows XP-Systemen verwendet werden, und einige WLAN-Adapter können mit Dienstprogrammen nur unter Linux oder nur unter Windows XP-Systemen verwendet werden. Es gibt drahtlose Adapter, die weder von Linux- noch von Windows XP-Dienstprogrammen unterstützt werden. Darüber hinaus gibt es Chips, die zwar von Dienstprogrammen unterstützt werden, jedoch extrem langsam sind (hinsichtlich der Erfassung und Analyse von Paketen).

Tatsache ist, dass Sie zum Hacken von drahtlosen Netzwerken spezielle (nicht standardmäßige) Treiber für drahtlose Netzwerkadapter benötigen. Standardmodi eines drahtlosen Adapters sind Infrastruktur (Basic Service Set, BSS) und Ad-hoc (Independent Basic Service Set, IBSS). Im Infrastrukturmodus ist jeder Client über einen Zugriffspunkt mit dem Netzwerk verbunden, während im Ad-hoc-Modus drahtlose Adapter ohne Verwendung eines Zugriffspunkts direkt miteinander kommunizieren können. Beide Modi verhindern jedoch, dass der drahtlose Adapter Pakete abhört und erfasst. In beiden Fällen fängt der Netzwerkadapter Pakete ab, die nur für das Netzwerk bestimmt sind, in dem er konfiguriert ist. Um andere Netzwerke (mit einer versteckten ESSID) sehen und Pakete erfassen zu können, gibt es einen speziellen Überwachungsmodus (Überwachungsmodus), bei dem der Adapter keinem bestimmten Netzwerk zugeordnet ist und alle verfügbaren Pakete abfängt. Normalerweise unterstützen die vom Hersteller des WLAN-Adapters bereitgestellten Treiber den Überwachungsmodus nicht. Um ihn zu aktivieren, müssen Sie spezielle Treiber installieren, die häufig von einem Drittanbieter-Team geschrieben wurden. Es sollte sofort beachtet werden, dass für Windows-Betriebssysteme solche speziellen Treiber nur für drahtlose Adapter existieren, die auf Hermes-, Realtek-, Aironet- und Atheros-Chips basieren. Die Treiberunterstützung für diesen Modus für Linux / BSD-Betriebssysteme wird weitgehend durch die Offenheit der Spezifikationen für die Karte bestimmt. Die Liste der unterstützten Geräte ist jedoch viel umfangreicher als für die Windows-Familie. Linux / BSD-Treiber mit Unterstützung für den Überwachungsmodus sind für drahtlose Adapter verfügbar, die auf den folgenden Chipsätzen basieren: Prisma, Orinoco, Atheros, Ralink, Aironet, Realtek, Hermes und Intel, während Intel-basierte Treiber nicht für alle geeignet sind Geräte.

Derzeit verfügen alle auf Intel Centrino-Mobiltechnologie basierenden Laptops über integrierte drahtlose Adapter, die auf Intel-Chips (IPW2100-, IPW2200-, IPW2915-, IPW3945-Chips) basieren. Diese Adapter sind jedoch für unsere Zwecke schlecht geeignet - obwohl sie mit Linux-Dienstprogrammen kompatibel sind. Diese zum Hacken verwendeten Chips arbeiten extrem langsam und sind im Allgemeinen nicht mit Windows-Dienstprogrammen kompatibel.

Betriebssystem auswählen

Die folgenden Empfehlungen können bezüglich der Wahl des Betriebssystems gegeben werden. Linux-Systeme sind für diese Zwecke vorzuziehen, da bei Verwendung von Linux die Anzahl der möglichen Tools viel größer ist und Linux-Dienstprogramme viel schneller arbeiten. Dies bedeutet jedoch nicht, dass Sie Windows XP nicht zusammen mit Windows-Dienstprogrammen verwenden können. In Zukunft werden wir beide Optionen zum Hacken von drahtlosen Netzwerken in Betracht ziehen, dh sowohl Linux- als auch Windows-Dienstprogramme verwenden. Gleichzeitig wissen wir, dass nicht alle Benutzer es eilig haben, von Windows auf Linux umzusteigen. Trotz all seiner Mängel ist Windows viel weiter verbreitet und für Anfänger viel einfacher zu erlernen. Daher ist unserer Meinung nach die optimale Option, Windows XP als Hauptbetriebssystem auf einem Laptop und das Linux Live CD-Betriebssystem zum Hacken eines drahtlosen Netzwerks zu verwenden, das von einer CD ausgeführt wird und keine Installation auf einer Computerfestplatte erfordert. Die beste Lösung in unserem Fall ist die BackTrack-Festplatte, die auf dem Linux-Betriebssystem (Kernel-Version 2.6.18.3) basiert und alle erforderlichen Toolkits zum Hacken von Netzwerken enthält. Ein Image dieser Festplatte kann von der Website unter folgendem Link heruntergeladen werden: http://www.remote-exploit.org/backtrack.html.

Software-Suite

Traditionell wird das aircrack-Softwarepaket zum Hacken von drahtlosen Netzwerken verwendet, die in Versionen für Windows XP (aircrack-ng 0.6.2-win) und Linux (aircrack-ng 0.7) vorhanden sind. Dieses Paket wird absolut kostenlos verteilt und kann von der offiziellen Website www.aircrack-ng.org heruntergeladen werden. Die Suche nach anderen Dienstprogrammen ist einfach nicht sinnvoll, da dieses Paket die beste Lösung seiner Klasse ist. Außerdem ist es (natürlich die Linux-Version) auf der BackTrack-Festplatte enthalten.

Hacken von drahtlosen Netzwerken mit der BackTrack Live-CD

Unabhängig davon, welches Betriebssystem Sie auf Ihrem Laptop haben, verwenden wir die BackTrack-Startdiskette, um das drahtlose Netzwerk zu hacken. Beachten Sie, dass diese Festplatte zusätzlich zu den Tools, die wir zum Hacken eines drahtlosen Netzwerks benötigen, viele andere Dienstprogramme enthält, mit denen wir Netzwerke überwachen können (Port-Scanner, Sniffer usw.). Eine solche Festplatte ist übrigens für jeden Systemadministrator nützlich, der an der Netzwerküberwachung beteiligt ist.

Das Hacken eines drahtlosen Netzwerks mithilfe der BackTrack-Festplatte erfolgt in drei Schritten (Tabelle 1):

- sammlung von Informationen über das drahtlose Netzwerk;

- erfassen von Paketen;

- paketanalyse.

In der ersten Phase müssen detaillierte Informationen über das gehackte drahtlose Netzwerk gesammelt werden: die MAC-Adressen des Zugangspunkts und des aktiven Clients des drahtlosen Netzwerks, der Netzwerkname (Netzwerk-ID) und die Art der verwendeten Verschlüsselung. Hierzu werden die Dienstprogramme airmon-ng, airodump-ng und Kismet verwendet. Das erste wird benötigt, um den Treiber für den drahtlosen Netzwerkadapter für die Überwachung des drahtlosen Netzwerks zu konfigurieren, und die anderen beiden ermöglichen es Ihnen, die erforderlichen Informationen über das drahtlose Netzwerk abzurufen. Alle diese Dienstprogramme sind bereits auf der BackTrack-Disc enthalten.

Tabelle 1. Schritte zum Hacken eines drahtlosen Netzwerks mithilfe der BackTrack Live-CD

|

Stufennummer |

Beschreibung |

Verwendete Dienstprogramme |

Ergebnis |

|

|

Sammeln von Informationen zum drahtlosen Netzwerk |

airmon-ng airodump-ng Kismet |

MAC-Adresse des Zugriffspunkts, MAC-Adresse des aktiven Clients, Netzwerktyp, Netzwerk-ID, Verschlüsselungstyp (WEP, WPA-PSK), Kommunikationskanalnummer |

||

|

Pakete erfassen |

airodump-ng Kismet airoplay-ng |

|||

|

Paketanalyse |

Schlüsselauswahl |

Passwort erraten |

||

Der nächste Schritt besteht darin, Pakete mit dem Dienstprogramm airodump-ng zu erfassen. Für den Fall, dass das Netzwerk eine WEP-Verschlüsselung verwendet, müssen IV-Pakete gesammelt werden, die Initialisierungsvektoren enthalten. Wenn der Datenverkehr im Netzwerk gering ist (z. B. wenn der Client inaktiv ist), können Sie zusätzlich zum Erhöhen des Datenverkehrs zwischen dem Client und dem Zugriffspunkt das Dienstprogramm airoplay-ng verwenden.

Wenn das Netzwerk eine WPA-PSK-Verschlüsselung verwendet, müssen Pakete gesammelt werden, die Informationen über die Clientauthentifizierungsprozedur im Netzwerk enthalten (Handshake-Prozedur). Um den Client zu zwingen, das Authentifizierungsverfahren im Netzwerk zu bestehen, können Sie das Dienstprogramm airoplay-ng verwenden, um den Prozess der erzwungenen Trennung vom Netzwerk mit der anschließenden Wiederherstellung der Verbindung einzuleiten.

In der letzten Phase werden die abgefangenen Informationen mit dem Dienstprogramm aircrack-ng analysiert. Bei der WEP-Verschlüsselung hängt die Wahrscheinlichkeit, den Schlüssel zu erraten, von der Anzahl der gesammelten IV-Pakete ab, und die WPA-PSK-Verschlüsselung hängt von dem Wörterbuch ab, das zum Erraten des Kennworts verwendet wird.

Praktische Beispiele

Nach einer kurzen Beschreibung des Verfahrens zum Hacken eines drahtlosen Netzwerks werden nun praktische Beispiele mit einer detaillierten Beschreibung der einzelnen Phasen und der verwendeten Dienstprogramme betrachtet.

In unserem Fall handelte es sich um ein experimentelles Netzwerk, das aus einem D-Link DWL-7000AP-Zugangspunkt und einem Netzwerkclient mit einem drahtlosen Gigabyte GN-WPEAG-PCI-Adapter bestand.

Um das Netzwerk zu hacken, verwendeten wir einen Laptop mit einem Gigabyte GN-WMAG-PCMCIA-Adapter auf Basis des Atheros-Chips. Beachten Sie, dass bei Verwendung der BackTrack-Disc keine zusätzlichen Treiber für den Gigabyte GN-WPEAG-Adapter erforderlich sind - alles befindet sich bereits auf der Disc.

Phase 1. Sammeln von Informationen über das drahtlose Netzwerk

Im ersten Schritt müssen wir also Informationen über das drahtlose Netzwerk sammeln. Wir stecken den WLAN-Adapter in den Laptop und laden das Betriebssystem von der CD. Dann rufen wir die Konsole auf und führen das Dienstprogramm airmon-ng aus, das im Paket aircrack-ng enthalten ist.

Mit diesem Dienstprogramm können Sie die verfügbaren drahtlosen Schnittstellen ermitteln und den Netzwerküberwachungsmodus einer der verfügbaren Schnittstellen zuweisen.

Die Syntax für die Verwendung des Befehls airmon-ng lautet wie folgt:

airmon-ng

wo Optionen

Zu Beginn wird der Befehl airmon-ng ohne Parameter zum Auflisten der verfügbaren drahtlosen Schnittstellen angegeben. In unserem Fall lautete die Antwort auf den Befehl airmon-ng beispielsweise:

Verwendung: airmon-ng

Schnittstellen-Chipsatz-Treiber

wifi0 Atheros madwifi-ng

ath0 Atheros madwifi-ng VAP (Elternteil: wifi0)

Wenn Sie wifi0 als drahtlose Schnittstelle auswählen, geben Sie den Befehl airmon-ng start wifi0 ein. Als Ergebnis erhalten wir eine weitere Schnittstelle ath1, die sich im Überwachungsmodus befindet (Abb. 1).

Zahl: 1. Einstellen des drahtlosen Überwachungsmodus

Als Nächstes müssen Sie das Dienstprogramm airodump-ng ausführen, mit dem sowohl Pakete in drahtlosen 802.11-Netzwerken erfasst als auch Informationen über das drahtlose Netzwerk erfasst werden. Die Syntax für die Verwendung des Befehls lautet wie folgt:

airodump-ng

Mögliche Befehlsoptionen sind in der Tabelle aufgeführt. 2.

Tabelle 2. Mögliche Optionen für den Befehl airodump-ng

|

Möglicher Wert |

Beschreibung |

|

|

Speichern Sie nur IV-Pakete |

||

|

Verwenden Sie einen GPS-Daemon. In diesem Fall werden auch die Koordinaten des Empfangspunkts aufgezeichnet |

||

|

Schreiben Sie (oder -w) |

Dateiname |

Gibt den Dateinamen für die Aufnahme an. Wenn Sie nur den Dateinamen angeben, wird dieser im Arbeitsverzeichnis des Programms gespeichert |

|

Zeichnen Sie alle Pakete ohne Filterung auf |

||

|

Kanalnummer (1 bis 11) |

Kanalnummernanzeige. Standardmäßig werden alle Kanäle angehört |

|

|

Protokollspezifikation 802.11a / b / g |

In unserem Fall ist die ath1-Schnittstelle auf den Überwachungsmodus eingestellt.

Wir haben jedoch noch keine Informationen über den Netzwerktyp (802.11a / b / g), die Art der Verschlüsselung im Netzwerk und wissen daher nicht, welche Pakete abgefangen werden müssen (alle oder nur IV-Pakete). Daher sollten Sie zunächst keine Optionen im Befehl airodump-ng verwenden, sondern nur die Schnittstelle angeben. Auf diese Weise können wir die erforderlichen Informationen über das Netzwerk erfassen.

Daher führen wir in der ersten Phase den Befehl airodump-ng mit der folgenden Syntax aus:

airodump-ng ath1

Auf diese Weise können wir die erforderlichen Informationen über das Netzwerk erhalten, nämlich:

- MAC-Adresse des Zugriffspunkts

- Client-MAC-Adresse;

- netzwerkart;

- ESSID des Netzwerks;

- verschlüsselungstyp;

- kommunikationskanalnummer.

In unserem Beispiel konnten wir durch Eingabe des Befehls airodump-ng ath1 alle notwendigen Netzwerkparameter ermitteln (Abb. 2):

Zahl: 2. Sammeln von Informationen über das Netzwerk

mit dem Dienstprogramm airodump-ng

- MAC-Adresse des Zugangspunkts - 00: 0D: 88: 56: 33: B5;

- Client-MAC-Adresse - 00: 0E: 35: 48: C4: 76

- netzwerktyp - 802.11g;

- Netzwerk ESSID - dlinkG;

- verschlüsselungstyp - WEP;

- kommunikationskanalnummer - 11.

Beachten Sie, dass Sie mit dem Dienstprogramm airodump-ng die Netzwerkkennung (ESSID) ermitteln können, unabhängig davon, ob der Zugriffspunkt auf den versteckten SSID-Modus eingestellt ist oder nicht.

Sie können auch das im BackTrack-Laufwerk enthaltene Kismet-Dienstprogramm verwenden, um Netzwerkinformationen zu erfassen. Im Gegensatz zu Airodump-ng werden viel mehr Informationen über das drahtlose Netzwerk erfasst. In diesem Sinne handelt es sich um einen vollständigen und erstklassigen drahtlosen Netzwerkanalysator. Dieses Dienstprogramm verfügt über eine grafische Oberfläche (Abb. 3), die die Arbeit erheblich erleichtert.

Zahl: 3. Sammeln von Informationen über das Netzwerk

Verwenden des Dienstprogramms Kismet

Stufe 2. Erfassen von Paketen

Nachdem Sie die detaillierten Informationen zum drahtlosen Netzwerk gesammelt haben, können Sie mit denselben Dienstprogrammen, die zum Sammeln von Informationen über das Netzwerk verwendet wurden, Luftpakete erfassen - airodump-ng oder Kismet. In diesem Fall benötigen wir jedoch eine etwas andere Befehlssyntax.

WEP Verschlüsselung

Betrachten wir zunächst die Option, wenn das Netzwerk WEP-Verschlüsselung verwendet. In diesem Fall müssen wir nur Pakete mit einem Initialisierungsvektor (IV-Pakete) herausfiltern und in eine Datei schreiben, die später für die Schlüsselauswahl verwendet wird.

Wenn beispielsweise bekannt ist, dass das angegriffene Netzwerk ein Netzwerk vom Typ 802.11g ist, WEP-Verschlüsselung verwendet und die Übertragung auf Kanal 11 erfolgt, kann die Befehlssyntax zum Erfassen von Paketen wie folgt lauten:

airodump-ng --ivs –w dump --band g --channel 11 ath1

In diesem Beispiel schreiben wir nur IV-Pakete in eine Datei mit dem Namen dump. Die Wahrscheinlichkeit einer erfolgreichen Schlüsselschätzung hängt von der Anzahl der akkumulierten IV-Pakete und der Schlüssellänge ab. In der Regel reicht es bei einer Schlüssellänge von 128 Bit aus, etwa 1 bis 2 Millionen IV-Pakete zu akkumulieren, und bei einer Schlüssellänge von 64 Bit sind es etwa mehrere hunderttausend Pakete. Die Länge des Schlüssels ist jedoch im Voraus unbekannt und kann von keinem Dienstprogramm bestimmt werden. Daher ist es zur Analyse wünschenswert, mindestens 1,5 Millionen Pakete abzufangen. In Abb. 4 zeigt ein Beispiel für die Erfassung von 1.137.637 IV-Paketen im Dienstprogramm airodump-ng.

Zahl: 4. Erfassen von Paketen mit dem Dienstprogramm airodump-ng

Die Anzahl der erfassten Pakete wird im Dienstprogramm airodump-ng interaktiv angezeigt. Um das Erfassen von Paketen zu stoppen, müssen Sie nur die Tastenkombination Strg + C drücken.

Das Dienstprogramm Kismet kann auch zum Erfassen von Paketen verwendet werden. Tatsächlich beginnt der Abfangvorgang unmittelbar nach dem Start des Dienstprogramms, und die Aufzeichnung erfolgt in einer Datei mit der Erweiterung dump, die im Arbeitsverzeichnis des Programms gespeichert wird. Im Gegensatz zum Dienstprogramm airodump-ng ist es in diesem Fall jedoch unmöglich, nur IV-Pakete zu filtern und die Kommunikationskanalnummer festzulegen. Daher ist bei Verwendung des Dienstprogramms Kismet die Effizienz (Akkumulationsrate) von Paketen geringer, und die Anzahl der Pakete, die abgefangen werden müssen, sollte größer sein als bei Verwendung des Dienstprogramms airodump-ng.

Beim Erfassen von Paketen tritt häufig eine Situation auf, in der kein intensiver Datenverkehr zwischen dem Zugriffspunkt und dem Client stattfindet. Um die Anzahl der Pakete zu akkumulieren, die für ein erfolgreiches Hacken des Netzwerks erforderlich sind, müssen Sie daher sehr lange warten. Dieser Prozess kann jedoch beschleunigt werden, indem der Client gezwungen wird, mit dem Access Point über das Dienstprogramm aireplay-ng zu kommunizieren (Abb. 5). Dieses Dienstprogramm wird parallel zum Dienstprogramm airodump-ng ausgeführt, für das Sie eine weitere Konsolensitzung starten müssen.

Zahl: 5. Verwenden des Dienstprogramms aireplay-ng zum Initialisieren des Datenverkehrs

zwischen Access Point und Client

Die Befehlssyntax lautet wie folgt:

aireplay-ng

Dieser Befehl verfügt über eine sehr große Anzahl verschiedener Optionen, die durch Ausführen des Befehls ohne Parameter gefunden werden können.

Für unsere Zwecke sieht die Befehlssyntax folgendermaßen aus:

aireplay –ng -e dlinkG -a 00: 0d: 88: 56: 33: b5 -c 00: 0f: ea: 91: 7d: 95 --deauth 20 ath1

In diesem Fall gibt der Parameter -e dlinkG die ID des drahtlosen Netzwerks an. Parameter -a 00: 0d: 88: 56: 33: b5 - MAC-Adresse des Zugangspunkts; Parameter -c 00: 0f: ea: 91: 7d: 95 - Client-MAC-Adresse; Option --deauth 20 - Angriff auf 20-maliges Unterbrechen der Verbindung mit anschließender Client-Authentifizierung. Wenn der Client authentifiziert ist, steigt der Datenverkehr zwischen ihm und dem Zugriffspunkt dramatisch an und die Anzahl der Pakete, die abgefangen werden können, steigt. Bei Bedarf können Sie die Anzahl der Verbindungsabbrüche erhöhen oder diesen Befehl wiederholen, bis sich die erforderliche Anzahl von Paketen angesammelt hat.

WPA-PSK-Verschlüsselung

Bei der WPA-PSK-Verschlüsselung in einem drahtlosen Netzwerk unterscheidet sich der Paketerfassungsalgorithmus geringfügig. In diesem Fall müssen IV-Pakete nicht herausgefiltert werden, da sie mit WPA-PSK-Verschlüsselung einfach nicht vorhanden sind. Es ist jedoch auch nicht sinnvoll, alle Pakete hintereinander zu erfassen. Eigentlich brauchen wir nur einen kleinen Teil des Datenverkehrs zwischen dem Zugangspunkt und dem drahtlosen Client, der Informationen über die Authentifizierungsprozedur des Clients im Netzwerk enthält (Handshake-Prozedur). Um die Clientauthentifizierungsprozedur im Netzwerk abzufangen, muss sie jedoch zuerst mit dem Dienstprogramm aireplay-ng zwangsweise initiiert werden.

Daher ist bei der WPA-PSK-Verschlüsselung der Paketerfassungsalgorithmus wie folgt. Wir öffnen zwei Konsolensitzungen und führen in der ersten Sitzung den Befehl aus, um das Trennen des Netzwerks mit anschließender erneuter Identifizierung des Clients zu erzwingen (Dienstprogramm aireplay-ng, Deauthentifizierungsangriff), und in der zweiten Sitzung mit einer Pause von ein oder zwei Sekunden führen wir den Befehl zum Abfangen von Paketen aus (Dienstprogramm airodump-ng) ). Die Befehlssyntaxen lauten wie folgt:

aireplay - ng -e dlinkG -a 00: 0d: 88: 56: 33: b5 -c 00: 0f: ea: 91: 7d: 95 -deauth 10 ath1

airodump-ng –w dump-band g-kanal 11 ath1

Wie Sie sehen können, ist die Syntax des Befehls aireplay-ng genau dieselbe wie bei der WEP-Verschlüsselung, als dieser Befehl zum Initiieren des Datenverkehrs zwischen dem Zugriffspunkt und dem Netzwerkclient verwendet wurde (der einzige Unterschied besteht darin, dass weniger Pakete zur Deauthentifizierung vorhanden sind). In der Syntax für den Befehl airodump-ng fehlt ein IV-Paketfilter.

Das Erfassen von Paketen muss nur einige Sekunden fortgesetzt werden, da bei einem aktivierten Deauthentifizierungsangriff die Wahrscheinlichkeit des Erfassens von Handshake-Paketen fast hundert Prozent beträgt.

Stufe 3. Paketanalyse

In der letzten Phase werden die erfassten Pakete mit dem Dienstprogramm aircrack-ng analysiert, das in der Konsolensitzung gestartet wird. Natürlich unterscheidet sich die Syntax für den Befehl aircrack-ng für die WEP- und WPA-PSK-Verschlüsselung. Die allgemeine Befehlssyntax lautet wie folgt:

aircrack-ng

Mögliche Befehlsoptionen sind in der Tabelle aufgeführt. 3. Beachten Sie, dass mehrere Dateien mit der Erweiterung * .cap oder * .ivs als Dateien angegeben werden können, die erfasste Pakete (Erfassungsdateien) enthalten. Wenn WEP-verschlüsselte Netzwerke gefährdet sind, können außerdem die Dienstprogramme airodump-ng und aircrack-ng gleichzeitig gestartet werden (zwei Konsolensitzungen werden verwendet). Gleichzeitig aktualisiert aircrack-ng automatisch die IV-Paketbasis.

Tabelle 3. Mögliche Optionen für den Befehl aircrack-ng

|

Möglicher Wert |

Beschreibung |

|

|

1 \u003d statisches WEP, 2 \u003d WPA-PSK |

Gibt die Art des Angriffs an (WEP oder WPA-PSK). |

|

|

Wenn diese Option angegeben ist, werden alle IV-Pakete mit demselben ESSID-Wert verwendet. Diese Option wird auch verwendet, um WPA-PSK-Netzwerke zu knacken, wenn die ESSID nicht gesendet wird (Hidden Network ID Mode). |

||

|

MAC-Adresse des Zugriffspunkts |

Netzwerkauswahl basierend auf der MAC-Adresse des Access Points |

|

|

Verdeckter Arbeitsmodus. Informationen werden erst angezeigt, wenn ein Schlüssel gefunden wurde oder der Schlüssel nicht ausgewählt werden kann |

||

|

Beschränkt bei WEP-Netzwerken die Schlüsselauswahl auf nur eine Reihe von Zahlen und Buchstaben |

||

|

Beschränkt bei WEP-Netzwerken die Schlüsselauswahl auf nur einen Satz hexadezimaler Zeichen |

||

|

Beschränkt die Schlüsselauswahl für WEP-Netzwerke nur auf eine Reihe von Zahlen |

||

|

Gibt für WEP-Netzwerke den Start des Schlüssels im Hexadezimalformat an. Wird zum Debuggen des Programms verwendet |

||

|

Client-MAC-Adresse |

Legt für WEP-Netzwerke den Paketfilter basierend auf der MAC-Adresse des Clients fest. -m ff: ff: ff: ff: ff: ff wird verwendet, um alle IV-Pakete zu sammeln |

|

|

64 (für 40-Bit-Schlüssel) 128 (für 104-Bit-Schlüssel) 152 (für 128-Bit-Schlüssel) 256 (für 232-Bit-Schlüssel) 512 (für 488-Bit-Schlüssel) |

Legt für WEP-Netzwerke die Schlüssellänge fest. Die Standardschlüssellänge beträgt 104 Bit |

|

|

Gibt für WEP-Netzwerke die Sammlung von IV-Paketen mit einem bestimmten Schlüsselindex (von 1 bis 4) an. Standardmäßig wird diese Option ignoriert. |

||

|

Der Parameter wird beim Knacken von WEP-Netzwerken verwendet - für einen 104-Bit-Schlüssel ist der Standardwert 2, für 40-Bit-Schlüssel - 5. Ein höherer Wert dieses Parameters ermöglicht die Berechnung von Schlüsseln mit weniger Paketen, jedoch für eine längere Zeit |

||

|

Wird beim Knacken von WEP-Netzwerken verwendet. Mit diesem Parameter können Sie bestimmte Arten von Korek-Angriffen ausschließen (insgesamt gibt es 17 Arten von Korek-Angriffen). |

||

|

Wird beim Knacken von WEP-Netzwerken verwendet. Verhindert die Suche nach dem letzten Zeichen im Schlüssel |

||

|

Wird beim Knacken von WEP-Netzwerken verwendet. Ermöglicht die Suche nach dem letzten Zeichen in einer Taste (Standard) |

||

|

Wird beim Knacken von WEP-Netzwerken verwendet. Ermöglicht die Suche nach den letzten beiden Zeichen in der Taste |

||

|

Wird beim Knacken von WEP-Netzwerken verwendet. Verbietet die Verwendung mehrerer Prozessoren in SMP-Systemen |

||

|

Wird beim Knacken von WEP-Netzwerken verwendet. Ermöglicht die Verwendung eines speziellen (experimentellen) Angriffstyps zum Auswählen eines Schlüssels. Es wird verwendet, wenn bei Standardangriffen bei Verwendung von mehr als 1 Million IV-Paketen der Schlüssel nicht gefunden werden kann |

||

|

Wörterbuchpfad |

Gibt bei einem WPA-PSK-Angriff den Pfad zum verwendeten Wörterbuch an |

Das Hauptproblem bei der WEP-Verschlüsselung besteht darin, dass wir die Länge des für die Verschlüsselung verwendeten Schlüssels nicht im Voraus kennen. Daher können Sie versuchen, mehrere Optionen für die Schlüssellänge zu durchlaufen, die durch den Parameter -n angegeben wird. Wenn dieser Parameter nicht angegeben wird, ist die Schlüssellänge standardmäßig auf 104 Bit (-n 128) eingestellt.

Wenn Sie einige Informationen über den Schlüssel selbst kennen (z. B. besteht er nur aus Zahlen oder nur Buchstaben oder nur aus einer Reihe von Buchstaben und Zahlen, enthält jedoch keine Sonderzeichen), können Sie die Optionen -c, -t und -h verwenden.

In unserem Fall haben wir den Befehl aircrack-ng mit der folgenden Syntax verwendet:

aircrack-ng –a 1 –e dlinkG –b 00: 0d: 88: 56: 33: b5 –c 00: 0f: ea: 91: 7d: 95 –n 128 dump.ivs.

Hier ist die Angabe der MAC-Adresse des Zugriffspunkts und des Clients sowie der Netzwerk-ESSID redundant, da nur ein Zugriffspunkt und ein drahtloser Client verwendet wurden. Wenn jedoch mehrere Clients und mehrere Zugriffspunkte vorhanden sind, müssen diese Parameter ebenfalls angegeben werden.

So konnten wir in nur 25 Sekunden einen 128-Bit-Schlüssel finden (Abb. 6). Wie Sie sehen, ist das Hacken eines auf WEP-Verschlüsselung basierenden Netzwerks kein ernstes Problem, aber nicht immer erfolgreich. Es kann sich herausstellen, dass nicht genügend IV-Pakete für die Schlüsselauswahl gesammelt wurden.

Zahl: 6. Auswahl eines 128-Bit-Schlüssels

Verwenden des Dienstprogramms aircrack-ng

Die WPA-PSK-Verschlüsselung verwendet die folgende Befehlssyntax:

aircrack-ng –a 2 –e dlinkG - b 00: 0d: 88: 56: 33: b5 –w dict dump.cap.

In diesem Fall hängt die Wahrscheinlichkeit eines positiven Ergebnisses, dh die Wahrscheinlichkeit, das gesamte Kennwort zu erraten, vom verwendeten Wörterbuch ab. Wenn sich das Passwort im Wörterbuch befindet, wird es gefunden. Das vom Programm aircrack-ng verwendete Wörterbuch muss zuerst im Arbeitsordner des Programms bereitgestellt werden, oder der vollständige Pfad zum Wörterbuch muss geschrieben werden. Eine Auswahl guter Wörterbücher finden Sie unter www.insidepro.com. Wenn sie nicht helfen, ist das Passwort höchstwahrscheinlich ein bedeutungsloser Zeichensatz. Wörterbücher enthalten jedoch Wörter oder Phrasen sowie praktische, leicht zu merkende Tastenkombinationen. Es ist klar, dass es in Wörterbüchern keinen beliebigen Zeichensatz gibt. Aber auch in diesem Fall gibt es einen Ausweg. Einige Dienstprogramme zum Erraten von Kennwörtern können Wörterbücher aus einem bestimmten Zeichensatz und einer maximalen Wortlänge generieren. Ein Beispiel für ein solches Programm ist PasswordPro v.2.2.5.0.

Wir stellen jedoch erneut fest, dass die Wahrscheinlichkeit, dass ein WPA-PSK-Passwort geknackt wird, sehr gering ist. Wenn das Passwort nicht in Form eines Wortes festgelegt ist, sondern eine zufällige Kombination aus Buchstaben und Zahlen ist, ist es fast unmöglich, es abzurufen.

Verallgemeinerung

Um alles zusammenzufassen, was oben über das Hacken von drahtlosen Netzwerken gesagt wurde, werden wir noch einmal die Hauptphasen dieses Prozesses und die Befehle auflisten, die für jeden von ihnen verwendet werden.

Phase 1. Sammeln von Informationen über das Netzwerk:

Airmon-ng start wifi0;

Airodump-ng ath1.

Stufe 2. Pakete sammeln:

- wEP-Fall:

Airodump-ng --ivs -w dump --band g --channel 11 ath1,

Aireplay -ng -e dlinkG -a 00: 0d: 88: 56: 33: b5 -c 00: 0f: ea: 91: 7d: 95 --deauth 20 ath1

(bei unzureichendem Datenverkehr. Der Befehl wird in einer separaten Konsolensitzung ausgeführt.)

- wPA-PSC-Fall:

- aireplay-ng -e dlinkG -a 00: 0d: 88: 56: 33: b5 -c 00: 0f: ea: 91: 7d: 95 --deauth 10 ath1,

Airodump-ng -w dump --band g --channel 11 ath1

(Der Befehl wird in einer separaten Konsolensitzung ausgeführt.)

Stufe 3. Paketanalyse:

- wEP-Fall:

Aircrack-ng -a 1 -e dlinkG -b 00: 0d: 88: 56: 33: b5 -c 00: 0f: ea: 91: 7d: 95 -n 128 dump.ivs;

- wPA-PSK-Fall:

Aircrack-ng -a 2 -e dlinkG-b 00: 0d: 88: 56: 33: b5 -w dict dump.cap.

Hacken von drahtlosen Netzwerken mit aircrack-ng 0.6.2-win und Windows XP

Wie bereits am Anfang dieses Artikels erwähnt, gibt es eine Version des Pakets aircrack-ng 0.6.2-win, das vom Windows XP-Betriebssystem unterstützt wird. Wir stellen sofort fest, dass die Funktionen des Pakets im Vergleich zu seinem Linux-Gegenstück nicht so umfangreich sind. Wenn daher keine starken Vorurteile gegen Linux bestehen, ist es besser, die Option mit der BackTrack-Festplatte zu verwenden.

Das erste, was Sie bei der Verwendung der Windows-Version des Programms aircrack-ng beachten müssen, ist die Notwendigkeit, die Standardtreiber des Herstellers des drahtlosen Netzwerkadapters durch spezielle Treiber zu ersetzen, die den Überwachungsmodus und die Paketerfassung unterstützen. Darüber hinaus hängt die spezifische Version des Treibers wie bei der Linux-Version des Programms von dem Chip ab, auf dem der Netzwerkadapter aufgebaut ist. Bei Verwendung unseres drahtlosen Gigabyte GN-WMAG-PCMCIA-Adapters auf Basis des Atheros AR5004-Chips haben wir beispielsweise die Treiberversion 5.2.1.1 von WildPackets verwendet.

Das Verfahren zum Hacken eines drahtlosen Netzwerks unter Verwendung der Windows-Version des aircrack-ng-Pakets ist recht einfach und wiederholt konzeptionell das Verfahren zum Hacken von drahtlosen Netzwerken unter Verwendung der Linux-Version des Pakets. Es wird traditionell in drei Schritten durchgeführt: Sammeln von Informationen über das Netzwerk, Abfangen von Paketen und Analysieren dieser.

Um mit dem Dienstprogramm arbeiten zu können, müssen Sie die Datei Aircrack-ng GUI.exe ausführen, die über eine benutzerfreundliche grafische Oberfläche verfügt und tatsächlich eine grafische Shell für alle Dienstprogramme ist, die im Paket aircrack-ng 0.6.2-win enthalten sind. Im Hauptfenster des Programms befinden sich mehrere Registerkarten (Abb. 7). Durch Umschalten zwischen diesen können Sie die erforderlichen Dienstprogramme aktivieren.

Zahl: 7. Das Hauptfenster des Aircrack-ng GUI-Dienstprogramms

Um die erforderlichen Informationen über das Netzwerk zu sammeln, rufen Sie die Registerkarte airdump-ng auf. Anschließend wird das Dienstprogramm airdump-ng 0.6.2 in einem separaten Fenster ausgeführt.

Wenn Sie das Programm airdump-ng 0.6.2 ausführen (Abb. 8), wird ein Dialogfeld geöffnet, in dem Sie den drahtlosen Netzwerkadapter (Netzwerkschnittstellenindexnummer), den Typ des Netzwerkadapterchips (Netzwerkschnittstellentyp (o / a)) und die drahtlose Kanalnummer angeben müssen Kommunikation (Kanal (e): 1 bis 14, 0 \u003d alle) (wenn die Kanalnummer unbekannt ist, können Sie alle Kanäle scannen). Außerdem wird der Name der Ausgabedatei angegeben, in der die erfassten Pakete gespeichert sind (Präfix für Ausgabedateinamen), und es wird angegeben, ob alle Pakete als Ganzes (CAP-Dateien) oder nur ein Teil von Paketen mit Initialisierungsvektoren (IVS-Dateien) erfasst werden sollen (nur WEP-IVs schreiben) (j / n)). Bei der WEP-Verschlüsselung reicht es aus, nur eine IVS-Datei zu generieren, um den geheimen Schlüssel zu erraten. Bei Verwendung der WPA-PSK-Verschlüsselung ist eine Cap-Datei erforderlich. Standardmäßig werden IVS- oder CAP-Dateien im selben Verzeichnis wie das Programm airdump-ng 0.6.2 erstellt.

Zahl: 8. Konfigurieren des Dienstprogramms airdump-ng 0.6.2

Nachdem Sie alle Optionen des Dienstprogramms airodump-ng 0.6.2 konfiguriert haben, wird ein Informationsfenster geöffnet, in dem Informationen zu erkannten drahtlosen Zugriffspunkten, Informationen zu Netzwerkclients und Statistiken zu erfassten Paketen angezeigt werden (Abb. 9).

Zahl: 9. Informationsfenster des Dienstprogramms airodump-ng 0.6.2

Wenn mehrere Zugriffspunkte vorhanden sind, werden Statistiken für jeden von ihnen angezeigt.

Der erste Schritt besteht darin, die MAC-Adresse des Zugangspunkts, die SSID des drahtlosen Netzwerks und die MAC-Adresse eines der damit verbundenen Clients (falls mehrere vorhanden sind) aufzuschreiben. Dann müssen Sie warten, bis eine ausreichende Anzahl von Paketen erfasst wurde. Verwenden Sie die Tastenkombination Strg + C, um die Erfassung von Paketen zu stoppen (Dienstprogrammbetrieb). Beachten Sie, dass die Windows-Version des Pakets keine Möglichkeiten bietet, den Datenverkehr zwischen dem Zugriffspunkt und dem Netzwerkclient zwangsweise zu erhöhen (denken Sie daran, dass die Linux-Version des Pakets das Dienstprogramm aireplay-ng dafür bereitstellt).

Das Hauptproblem beim Knacken von WPA-PSK-Netzwerken mit der Windows-Version des Programms Aircrack-ng GNU 0.6.2 besteht darin, dass Sie in der CAP-Datei den Client-Initialisierungsvorgang im Netzwerk erfassen müssen, dh, Sie müssen sich mit dem Laufen in einen Hinterhalt setzen mit dem airodump-ng programm. Nachdem die Initialisierung des Netzwerkclients in der CAP-Datei erfasst wurde, können Sie das Airodump-Programm stoppen und den Entschlüsselungsprozess starten. Tatsächlich ist es in diesem Fall nicht erforderlich, abgefangene Pakete zu akkumulieren, da nur Pakete verwendet werden, die während der Initialisierung zwischen dem Zugriffspunkt und dem Client übertragen werden, um den geheimen Schlüssel zu berechnen.

Bei der WEP-Verschlüsselung können Sie nach der Generierung der IVS-Ausgabedatei mit der Analyse mit dem Dienstprogramm aircrack-ng 0.6.2 beginnen. Um sie zu starten, müssen Sie das Hauptfenster der Aircrack-ng-GUI auf der entsprechenden Registerkarte öffnen und das Dienstprogramm aircrack-ng konfigurieren. Bei Verwendung der WEP-Verschlüsselung ist das Dienstprogramm so konfiguriert, dass die Länge des WEP-Schlüssels festgelegt, die ESSID des drahtlosen Netzwerks angegeben, die MAC-Adresse des Zugriffspunkts festgelegt, einige Arten von Angriffen (RoreK-Angriffe) ausgeschlossen und gegebenenfalls der für den Schlüssel verwendete Zeichensatz festgelegt wird etc. Hier werden dieselben Einstellungen bereitgestellt wie bei der Linux-Version dieses Dienstprogramms. Der einzige Unterschied besteht darin, dass in der Linux-Version alle Einstellungen als Optionen in der Befehlszeile angegeben werden, während in der Windows-Version eine praktische grafische Oberfläche zum Konfigurieren des Dienstprogramms verwendet wird (Abb. 10).

Zahl: 11. Ergebnis der IVS-Dateianalyse

aircrack-ng 0.6.2

Das Ergebnis der Analyse der IVS-Datei ist in Abb. 2 dargestellt. 11. Es ist unwahrscheinlich, dass die Zeichenfolge KEY FOUND! braucht einen Kommentar. Bitte beachten Sie: Der geheime Schlüssel wurde in nur 1 Sekunde berechnet!

Für die WPA-PSK-Verschlüsselung in den Einstellungen des Dienstprogramms aircrack-ng 0.6.2 muss die CAP-Datei als Ausgabedatei und nicht die IVS-Datei verwendet werden. Außerdem müssen Sie den Pfad zum zum Cracken verwendeten Wörterbuch angeben, das im Verzeichnis mit dem Programm aircrack-ng 0.6.2 vorinstalliert ist (Abb. 12).

Zahl: 12. Ergebnis der Analyse der ivs-Datei

aircrack-ng 0.6.2

Das Ergebnis der Analyse der CAP-Datei ist in Abb. 2 dargestellt. 13. Es ist jedoch zu beachten, dass ein positives Ergebnis der Suche nach einem Schlüssel nur möglich ist, wenn das Kennwort im analysierten Wörterbuch vorhanden ist.

Zahl: 13. Ergebnis der Analyse der CAP-Datei

MAC-Filterschutz umgehen

Ganz am Anfang des Artikels haben wir festgestellt, dass neben der WEP- und WPA-PSK-Verschlüsselung häufig Funktionen wie der Modus der verborgenen Netzwerkkennung und das Filtern nach MAC-Adressen verwendet werden. Diese werden traditionell als drahtlose Sicherheitsfunktionen bezeichnet.

Wie wir mit dem aircrack-ng-Paket gezeigt haben, können Sie sich überhaupt nicht auf den Hidden Network ID-Modus verlassen. Das erwähnte Airodump-ng-Dienstprogramm zeigt Ihnen weiterhin die SSID des Netzwerks an, mit der Sie später ein Verbindungsprofil (nicht autorisiert!) Zum Netzwerk erstellen können.

Wenn wir über eine Sicherheitsmaßnahme wie das Filtern nach MAC-Adressen sprechen, ist hier alles sehr einfach. Im Internet finden Sie viele verschiedene Dienstprogramme für Linux und Windows, mit denen Sie die MAC-Adresse einer Netzwerkschnittstelle ändern können. Die folgenden Windows-Dienstprogramme können als Beispiele angeführt werden: SMAC 2.0 (kostenpflichtiges Dienstprogramm, http://www.klcconsulting.net/smac), MAC MakeUP (kostenloses Dienstprogramm, www.gorlani.com/publicprj/macmakeup/macmakeup.asp - Abb . 14) oder MAC Spoofer 2006 (kostenloses Dienstprogramm).

Zahl: 14. Spoofing der MAC-Adresse mit dem Dienstprogramm MAC MakeUP

Nachdem Sie eine solche Ersetzung durchgeführt haben, können Sie vorgeben, Ihre eigene zu sein, und einen nicht autorisierten Zugriff auf das drahtlose Netzwerk implementieren. Darüber hinaus existieren beide Clients (echte und ungebetene) absolut ruhig im selben Netzwerk mit einer MAC-Adresse. Außerdem wird dem ungebetenen Gast in diesem Fall genau dieselbe IP-Adresse zugewiesen wie dem realen Client des Netzwerks.

Schlussfolgerungen

Es ist also nicht schwierig, das gesamte Sicherheitssystem eines drahtlosen Netzwerks zu überwinden, das auf WEP-Verschlüsselung basiert. Vielleicht werden viele sagen, dass dies irrelevant ist, da das WEP-Protokoll längst gestorben ist - es wird nicht verwendet. Es wurde durch das robustere WPA-Protokoll ersetzt. Lassen Sie uns jedoch nicht zu Schlussfolgerungen eilen. Dies ist wahr, aber nur teilweise. Tatsache ist, dass in einigen Fällen, um die Reichweite eines drahtlosen Netzwerks zu erhöhen, sogenannte verteilte drahtlose Netzwerke (WDS) basierend auf mehreren Zugriffspunkten bereitgestellt werden. Das Interessanteste ist, dass solche Netzwerke das WPA-Protokoll nicht unterstützen und die einzig akzeptable Sicherheitsmaßnahme in diesem Fall die Verwendung der WEP-Verschlüsselung ist. In diesem Fall werden WDS-Netzwerke genauso gehackt wie Netzwerke, die auf einem Zugriffspunkt basieren. Darüber hinaus unterstützen PDAs, die mit einem drahtlosen Modul ausgestattet sind, WPA nicht. Um einen PDA-basierten Client mit einem drahtlosen Netzwerk zu verbinden, müssen Sie WEP verwenden. Folglich wird WEP in drahtlosen Netzwerken noch lange gefragt sein.

Die Beispiele für das Hacken von drahtlosen Netzwerken, die wir sehr genau betrachtet haben, zeigen ihre Verwundbarkeit. Wenn wir über das WEP-Protokoll sprechen, kann es mit einem narrensicheren Schutz verglichen werden. Dies entspricht in etwa einem Alarm an einem Auto - es bewahrt Sie nur vor Hooligans. Vorsichtsmaßnahmen wie die MAC-Adressfilterung und der Hidden Network ID-Modus können überhaupt nicht als Schutz angesehen werden. Trotzdem sollten auch solche Mittel nicht vernachlässigt werden, wenn auch nur in Kombination mit anderen Maßnahmen.

WPA ist zwar viel schwieriger zu brechen, aber auch anfällig. Man sollte jedoch nicht den Mut verlieren - nicht alles ist so hoffnungslos. Tatsache ist, dass der Erfolg des Knackens eines geheimen WPA-Schlüssels davon abhängt, ob er im Wörterbuch enthalten ist oder nicht. Das Standardwörterbuch, das wir verwendet haben, ist etwas mehr als 40 MB groß, was nicht so viel ist. Nach drei Versuchen gelang es uns, einen Schlüssel zu finden, der nicht im Wörterbuch enthalten war, und das Hacken des Netzwerks erwies sich als unmöglich. Die Anzahl der Wörter in diesem Wörterbuch beträgt nur 6.475.760, was natürlich sehr gering ist. Sie können auch Wörterbücher mit einer größeren Kapazität verwenden. Beispielsweise können Sie im Internet ein Wörterbuch auf drei CDs bestellen, dh mit einer Größe von fast 2 GB, aber selbst es enthält nicht alle möglichen Passwörter. In der Tat berechnen wir grob die Anzahl der Passwörter mit einer Länge von 8 bis 63 Zeichen, die aus 26 Buchstaben des englischen Alphabets (Groß- und Kleinschreibung), zehn Zahlen und 32 Buchstaben des russischen Alphabets gebildet werden können. Es stellt sich heraus, dass jedes Zeichen auf 126 Arten ausgewählt werden kann. Wenn nur Passwörter mit einer Länge von 8 Zeichen berücksichtigt werden, beträgt die Anzahl der möglichen Kombinationen 1268 \u003d 6,3 · 1016. Wenn die Größe jedes 8-stelligen Wortes 8 Bytes beträgt, beträgt die Größe eines solchen Wörterbuchs 4,5 Millionen TB. Dies sind jedoch nur Kombinationen von acht Zeichen! Welche Art von Wörterbuch erhalten Sie, wenn Sie alle möglichen Kombinationen von 8 bis 63 Zeichen durchgehen ?! Sie müssen kein Mathematiker sein, um zu berechnen, dass die Größe eines solchen Wörterbuchs ungefähr 1,2 x 10119 TB beträgt.

Also verzweifle nicht. Die Wahrscheinlichkeit ist hoch, dass das von Ihnen verwendete Passwort nicht im Wörterbuch enthalten ist. Es ist nur so, dass Sie bei der Auswahl eines Passworts keine sinnvollen Wörter verwenden sollten. Das Beste von allem, wenn es sich um eine durcheinandergebrachte Gruppe von Zeichen handelt - so etwas wie "FGrookqweRT4j563app".

1997 wurde der erste IEEE 802.11-Standard veröffentlicht, dessen Sicherheit, wie sich herausstellte, alles andere als ideal ist. Ein einfaches SSID-Kennwort (Server Set ID) für den Zugriff auf ein lokales Netzwerk kann nach modernen Standards nicht als Sicherheit angesehen werden, insbesondere angesichts der Tatsache, dass Sie keine physische Verbindung zu Wi-Fi herstellen müssen.

Der Hauptschutz für lange Zeit war die Verwendung digitaler Schlüssel zum Verschlüsseln von Datenströmen mithilfe der WEP-Funktion (Wired Equivalent Privacy). Die Schlüssel selbst sind normale Passwörter mit einer Länge von 5 bis 13 ASCII-Zeichen, was einer 40- oder 104-Bit-Verschlüsselung auf statischer Ebene entspricht. Wie die Zeit gezeigt hat, war WEP nicht die zuverlässigste Sicherheitstechnologie. Übrigens fielen alle Hauptangriffe von Hackern auf die Ära der WEP-Implementierung.

Nach 2001 wurde ein neuer Standard IEEE 802.1X für drahtgebundene und drahtlose Netzwerke eingeführt, der eine Variante dynamischer 128-Bit-Verschlüsselungsschlüssel verwendet, dh sich im Laufe der Zeit regelmäßig ändert. Daher arbeiten Netzwerkbenutzer in Sitzungen, nach denen ein neuer Schlüssel an sie gesendet wird. Beispielsweise unterstützt Windows XP diesen Standard, und standardmäßig beträgt die Zeit für eine Sitzung 30 Minuten.

Ende 2003 wurde der WPA-Standard (Wi-Fi Protected Access) eingeführt, der die Vorteile der dynamischen Schlüsselerneuerung nach IEEE 802.1X mit der TKIP-Verschlüsselung (Temporal Key Integrity Protocol), dem EAP (Extensible Authentication Protocol) und kombiniert Nachrichtenintegritätsprüfung (MIC).

Darüber hinaus entwickeln sich viele unabhängige Sicherheitsstandards verschiedener Entwickler parallel, insbesondere Intel und Cisco sind in dieser Richtung erfolgreich.

Im Jahr 2004 erschien WPA2 oder 802.11i - der sicherste Standard heute.

Drahtlose Übertragung und Sicherheitsmethoden

Die Fuzzy-Spektrum-Technologie gibt es seit dem Zweiten Weltkrieg. Das Grundprinzip ist, dass das übertragene Signal über einen bestimmten Frequenzbereich sozusagen verschmiert wird. Der Ausdruck "Spreizspektrum" bedeutet für sich genommen, dass ein breiterer Frequenzbereich zum Codieren des Signals verwendet wird, als dies erforderlich wäre, wenn nur nützliche Informationen übertragen würden. Diese Technologie hat sich aufgrund ihrer hohen Störfestigkeit verbreitet. Offensichtlich ist diese Funktion auch für moderne Unternehmen relevant, da Unternehmen Funkwellen häufig wichtige vertrauliche Informationen anvertrauen müssen. Darüber hinaus hat sich die Technologie bei Massenproduktion als relativ billig erwiesen. Beachten Sie, dass die maximale Kanaldatenrate nur von der Kanalbreite und nicht vom Spektralbereich abhängt. Die Sendestation des Funknetzes ändert ständig den Frequenzbereich, in dem das Signal übertragen wird. Es stellt sich heraus, dass ein Teil der Informationen mit einer Frequenz übertragen wird, ein anderer mit der zweiten, der dritte mit einer dritten usw. Die spezifische Sequenz der verwendeten Frequenzen wird als Sprungsequenz bezeichnet. Es muss zwischen Sende- und Empfangsstation synchronisiert sein. Andernfalls können sie nicht miteinander kommunizieren. Ohne die erforderliche Reihenfolge und Frequenz des Schaltens der Teilbänder zu kennen, ist es fast unmöglich, das Signal zu entschlüsseln. Der Standard definiert 79 Kanäle und 78 Sprungfrequenzen. Die Frequenzsprungmethode bietet Vertraulichkeit und eine gewisse Immunität gegenüber drahtlosen Übertragungen. Die Störfestigkeit wird durch die Tatsache sichergestellt, dass der Empfänger dies meldet, wenn das gesendete Paket auf keinem der 79 Unterkanäle empfangen werden konnte, und die Übertragung dieses Pakets auf einem der nächsten (in der Sprungsequenz) Unterkanäle wiederholt wird. Andererseits kann nicht gesagt werden, dass dieses Verfahren andere Übertragungsarten stört, da das Frequenzsprungverfahren auf jedem Unterkanal verwendet wird, um mit einer ausreichend hohen Leistung zu senden, die mit der herkömmlicher Schmalbandsender vergleichbar ist. Das erste offensichtliche Ergebnis der Verwendung dieser Methode besteht darin, die übertragenen Informationen des drahtlosen Netzwerks vor Abhören zu schützen. Eine andere Eigenschaft erwies sich jedoch als wichtiger, nämlich dass es aufgrund der mehrfachen Redundanz der Übertragung möglich ist, mit einem Signal mit sehr geringer Leistung (im Vergleich zur herkömmlichen Schmalbandtechnologie) auszukommen, ohne die Größe der Antennen zu erhöhen. Gleichzeitig nimmt das Signal-Rausch-Verhältnis bei der drahtlosen Kommunikation stark ab (Rauschen bedeutet zufällige oder absichtliche Interferenz), so dass das übertragene Signal im allgemeinen Rauschen bereits sozusagen nicht mehr zu unterscheiden ist. Aufgrund der Redundanz des Signals kann das empfangende Gerät es jedoch weiterhin erkennen. Es ist klar, dass während der Erzeugung und Codierung redundanter Bits die effektive Frequenz des empfangenen Signals zunimmt, so dass seine Übertragung einen größeren Bereich erfordert als die Übertragung von "reinen" Informationen, wodurch das Spektrum gestreckt oder "unscharf" wird. Die drahtlose Sicherheit bietet vier Sicherheitsebenen: physisch, Service-Set-ID, Media Access Control-ID und Verschlüsselung. Ein weiterer Vorteil von drahtlosen Netzwerken besteht darin, dass die physischen Eigenschaften des Netzwerks es lokalisieren. Infolgedessen ist die Reichweite des Netzwerks nur auf einen bestimmten Versorgungsbereich beschränkt. Zum Abhören muss sich ein potenzieller Angreifer in unmittelbarer physischer Nähe befinden und daher Aufmerksamkeit erregen. Dies ist der Sicherheitsvorteil von drahtlosen Netzwerken. Drahtlose Netzwerke haben auch eine einzigartige Funktion: Sie können sie deaktivieren oder ihre Parameter ändern, wenn die Sicherheit der Zone zweifelhaft ist. Dank der Authentifizierung und Datenverschlüsselung ist es für einen Angreifer fast unmöglich, Zugriff auf das Netzwerk zu erhalten oder die übertragenen Daten abzufangen. In Kombination mit Sicherheitsmaßnahmen auf der Netzwerkprotokollebene (Verbindung zu einem drahtlosen Netzwerk, Kennwortzugriff usw.) sowie Sicherheitsfunktionen bestimmter Anwendungen (Verschlüsselung, Kennwortzugriff usw.) eröffnet die Sicherheit drahtloser Produkte den Weg um die Kommunikation zu sichern.

Staatliche Bildungseinrichtung

Höhere Berufsausbildung

Staatliche Universität Tjumen

Institut für Mathematik und Informatik

Abteilung für Informationssicherheit

Kursarbeit

von Beruf

« Schutz drahtloser Netzwerke »

Abgeschlossen:

Schüler der Gruppe Nr. 357

Kolbin S.S.

Führer:

Einführung.

Drahtlose Netzwerke haben viel mit drahtgebundenen Netzwerken gemeinsam, aber es gibt auch Unterschiede. Um in ein kabelgebundenes Netzwerk einzudringen, muss sich ein Hacker physisch mit diesem verbinden. In der Wi-Fi-Version reicht es aus, die Antenne im nächstgelegenen Gateway im Bereich der Netzwerkabdeckung zu installieren.

Obwohl heutzutage komplexe algorithmische mathematische Modelle der Authentifizierung, Datenverschlüsselung und Kontrolle der Integrität ihrer Übertragung zum Schutz von Wi-Fi-Netzwerken verwendet werden, tauchten in den Anfangsstadien der Wi-Fi-Verteilung häufig Nachrichten auf, die auch ohne Verwendung hochentwickelter Geräte und spezieller Geräte auftraten Programme könnten sich mit einem Laptop mit einigen Unternehmensnetzwerken verbinden, die gerade vorbeikommen. Es gibt sogar Legenden über Hacker, die mit Antennen aus einer Blechdose oder einem Paket Chips durch Großstädte fahren (Kriegstreiber). Angeblich hatten sie sogar ein eigenes konventionelles System von Schildern, die auf dem Bürgersteig angebracht waren und ordnungsgemäß ungeschützte Zugangspunkte anzeigten. Vielleicht wurden nur anstelle von Chipdosen leistungsstarke Antennen verwendet und herkömmliche Zeichen auf einer Karte angezeigt, die einem globalen Positionierungssystem (GPS) zugeordnet war. Diese Kursarbeit konzentriert sich auf die Sicherung drahtloser Netzwerke. Darin möchte ich Ihnen sagen, wie Sie Ihr drahtloses Netzwerk schützen können. Netzwerksicherheitsexperten wissen, dass es unmöglich ist, ein Netzwerk vollständig zu schützen, und es gibt einfach keinen „perfekten Schutz“. Um die Sicherheit eines drahtlosen (oder drahtgebundenen) Netzwerks richtig zu planen, müssen die Kosten der geschützten Werte, die Kosten für die Implementierung des Sicherheitssystems und die Fähigkeiten potenzieller Angreifer berücksichtigt werden. Mit anderen Worten, es ist klüger (und billiger), Schutzmaßnahmen gegen die häufigsten Bedrohungen zu ergreifen, bevor alle der Menschheit bekannten Schutzmaßnahmen umgesetzt werden.

Beispielsweise werden drahtlose Netzwerke in Städten häufiger angegriffen als Netzwerke in dünn besiedelten Gebieten. Pro Tag können Dutzende und sogar Hunderte von Besuchern Ihr Netzwerk in der Stadt passieren. Außerdem können Eindringlinge unbemerkt bleiben, wenn sie in einem in der Nähe geparkten Auto sitzen. Auf der anderen Seite ist es unwahrscheinlich, dass ein Zugangspunkt in einem Haus mitten im Dorf jemals einen Fremden sieht, und vertraute Fahrzeuge werden sofort bemerkt.

Für einige Benutzer scheint es schwierig zu sein, die Sicherheit von drahtlosen Netzwerken einzurichten. Sie hoffen, sie "vielleicht durchzuziehen" und ihr Netzwerk vollständig offen, dh ungeschützt, zu lassen. Außerdem stellen Menschen manchmal die Frage, warum sie ihr Netzwerk schützen sollten, wenn sie das Netzwerk nur zum Surfen im Internet verwenden und keine geheimen Informationen auf ihren Computern vorhanden sind. Auf diese Frage gibt es eine gute Antwort.

Zielsetzung: Analysieren Sie die Sicherheit drahtloser Netzwerke, heben Sie die Methoden ihres Schutzes hervor und bestimmen Sie die Merkmale jeder analysierten Methode.

1. Die Geschichte der Entwicklung des Wi-Fi-Schutzes.

1997 wurde der erste IEEE 802.11-Standard veröffentlicht, dessen Sicherheit, wie sich herausstellte, alles andere als ideal ist. Ein einfaches SSID-Kennwort (Server Set ID) für den Zugriff auf ein lokales Netzwerk kann nach modernen Standards nicht als Sicherheit angesehen werden, insbesondere angesichts der Tatsache, dass Sie keine physische Verbindung zu Wi-Fi herstellen müssen.

Der Hauptschutz für lange Zeit war die Verwendung digitaler Schlüssel zum Verschlüsseln von Datenströmen mithilfe der WEP-Funktion (Wired Equivalent Privacy). Die Schlüssel selbst sind normale Passwörter mit einer Länge von 5 bis 13 ASCII-Zeichen, was einer 40- oder 104-Bit-Verschlüsselung auf statischer Ebene entspricht. Wie die Zeit gezeigt hat, war WEP nicht die zuverlässigste Sicherheitstechnologie. Übrigens fielen alle Hauptangriffe von Hackern auf die Ära der WEP-Implementierung.

Nach 2001 wurde ein neuer Standard IEEE 802.1X für drahtgebundene und drahtlose Netzwerke eingeführt, der eine Variante dynamischer 128-Bit-Verschlüsselungsschlüssel verwendet, dh sich im Laufe der Zeit regelmäßig ändert. Daher arbeiten Netzwerkbenutzer in Sitzungen, nach denen ein neuer Schlüssel an sie gesendet wird. Beispielsweise unterstützt Windows XP diesen Standard, und standardmäßig beträgt die Zeit einer Sitzung 30 Minuten.

Ende 2003 wurde der WPA-Standard (Wi-Fi Protected Access) eingeführt, der die Vorteile der dynamischen Erneuerung des IEEE 802.1X-Schlüssels mit der Verschlüsselung des Temporal Keu Integrity Protocol (TClP), des Extensible Authentication Protocol (EAP) und der Technologie kombiniert Nachrichtenintegritätsprüfung (MIC).

Darüber hinaus entwickeln sich viele unabhängige Sicherheitsstandards verschiedener Entwickler parallel, insbesondere Intel und Cisco sind in dieser Richtung erfolgreich. Im Jahr 2004 erscheint WPA2 oder 802.11i - der sicherste Standard

Ein ungesichertes drahtloses Netzwerk ist drei Hauptgefahren ausgesetzt.

2.1 Ihre Online-Ressourcen stehen Fremden zur Verfügung.

Wenn jemand eine Verbindung zu Ihrem drahtlosen Netzwerk herstellt, unterscheidet er sich nicht von jemandem, der eine Verbindung zu einem kabelgebundenen Switch in Ihrem Netzwerk herstellt. Wenn Sie den Zugriff auf freigegebene Ressourcen in keiner Weise einschränken, können ungebetene Gäste alles wie bekannte Benutzer tun. Sie können Dateien, Verzeichnisse und sogar ganze Festplatten kopieren, ändern oder sogar vollständig löschen. Oder noch schlimmer: Starten Sie Tastaturabfangjäger, Trojaner oder andere Malware, die auf unbekannte Hosts abzielt.

2.2 Der gesamte Netzwerkverkehr kann zur weiteren Untersuchung abgefangen werden.

Mit den erforderlichen Tools können Sie die von Ihnen besuchten Webseiten und Site-Adressen in Echtzeit anzeigen und, schlimmer noch, Ihre Passwörter zur weiteren Verwendung abfangen, meistens für egoistische Zwecke.

2.3 Ihr Internetkanal kann für alle Aktivitäten verwendet werden, auch für illegale.