In letzter Zeit sind viele Artikel auf Habré über Googles Gesichtserkennungssysteme erschienen. Um ehrlich zu sein, von vielen von ihnen trägt es Journalismus und, gelinde gesagt, Inkompetenz. Und ich wollte einen guten Artikel über Biometrie schreiben, es ist nicht mein erster! Es gibt ein paar gute Artikel über Biometrie auf Habré - aber sie sind ziemlich kurz und unvollständig. Hier werde ich versuchen, kurz die allgemeinen Prinzipien der biometrischen Identifizierung und die modernen Errungenschaften der Menschheit in dieser Angelegenheit zu skizzieren. Einschließlich Identifizierung durch Gesichter.

Der Artikel hat eine Fortsetzung, die im Wesentlichen seine Fortsetzung ist.

Der Artikel basiert auf einer gemeinsamen Veröffentlichung mit einem Kollegen in der Zeitschrift (BDI, 2009), die an die modernen Gegebenheiten angepasst wurde. Habré hat noch keine Kollegen, aber er hat die Veröffentlichung des überarbeiteten Artikels hier unterstützt. Zum Zeitpunkt der Veröffentlichung war der Artikel ein kurzer Überblick über den modernen Markt für biometrische Technologien, den wir vor der Einführung unseres Produkts für uns selbst durchgeführt haben. Die im zweiten Teil des Artikels vorgebrachten bewertenden Beurteilungen zur Anwendbarkeit basieren auf den Meinungen von Personen, die die Produkte verwendet und implementiert haben, sowie auf den Meinungen von Personen, die an der Herstellung biometrischer Systeme in Russland und Europa beteiligt sind.

allgemeine Informationen

Beginnen wir mit den Grundlagen. In 95% der Fälle handelt es sich bei der Biometrie im Wesentlichen um mathematische Statistiken. Und matstat ist eine exakte Wissenschaft, deren Algorithmen überall verwendet werden: sowohl in Radargeräten als auch in Bayes'schen Systemen. Fehler der ersten und zweiten Art können als zwei Hauptmerkmale eines jeden biometrischen Systems angesehen werden. In der Radartheorie werden sie normalerweise als "Fehlalarm" oder "Ziel verfehlen" bezeichnet, und in der Biometrie sind die am weitesten verbreiteten Konzepte FAR (False Acceptance Rate) und FRR (False Rejection Rate). Die erste Zahl kennzeichnet die Wahrscheinlichkeit eines falschen Zusammentreffens der biometrischen Eigenschaften zweier Personen. Die zweite ist die Wahrscheinlichkeit, dass einer Person mit Erlaubnis der Zugang verweigert wird. Das System ist besser, je niedriger der FRR-Wert bei gleichen FAR-Werten ist. Manchmal wird auch die Vergleichskennlinie EER verwendet, die den Punkt bestimmt, an dem sich die FRR- und FAR-Graphen schneiden. Aber es ist nicht immer repräsentativ. Weitere Details finden Sie beispielsweise.Folgendes kann festgestellt werden: wenn FAR und FRR in den Merkmalen des Systems gemäß offenen biometrischen Datenbanken nicht angegeben sind, ist dieses System höchstwahrscheinlich inkompetent oder viel schwächer als die der Wettbewerber, unabhängig davon, welche Hersteller ihre Merkmale angeben.

Aber nicht nur FAR und FRR bestimmen die Qualität des biometrischen Systems. Wenn es nur so wäre, wäre die führende Technologie die Erkennung von Menschen durch DNA, für die FAR und FRR gegen Null tendieren. Es ist jedoch offensichtlich, dass diese Technologie im gegenwärtigen Stadium der menschlichen Entwicklung nicht anwendbar ist! Wir haben mehrere empirische Merkmale entwickelt, mit denen wir die Qualität des Systems beurteilen können. "Fälschungsresistenz" ist ein empirisches Merkmal, das zusammenfasst, wie einfach es ist, einen biometrischen Identifikator auszutricksen. "Widerstand gegen die Umwelt" ist eine Eigenschaft, die die Stabilität des Systems unter verschiedenen äußeren Bedingungen, wie z. B. Änderungen der Beleuchtung oder der Raumtemperatur, empirisch bewertet. "Benutzerfreundlichkeit" zeigt, wie schwierig es ist, einen biometrischen Scanner zu verwenden, ob eine Identifizierung "unterwegs" möglich ist. Ein wichtiges Merkmal ist "Arbeitsgeschwindigkeit" und "Systemkosten". Vergessen Sie nicht, dass sich die biometrischen Eigenschaften einer Person im Laufe der Zeit ändern können. Wenn sie also instabil ist, ist dies ein erheblicher Nachteil.

Die Fülle an biometrischen Methoden ist erstaunlich. Die Hauptmethoden, die statische biometrische Eigenschaften einer Person verwenden, sind die Identifizierung durch papilläres Muster an den Fingern, Iris, Gesichtsgeometrie, Netzhaut, Handvenenmuster und Handgeometrie. Es gibt auch eine Reihe von Methoden, die dynamische Eigenschaften verwenden: Identifizierung durch Stimme, Dynamik der Handschrift, Herzfrequenz, Gang. Nachfolgend finden Sie die Verteilung des biometrischen Marktes vor einigen Jahren. In jeder anderen Quelle schwanken diese Daten um 15 bis 20 Prozent, dies ist also nur eine Schätzung. Auch hier unter dem Konzept der "Handgeometrie" gibt es zwei verschiedene Methoden, die unten diskutiert werden.

In diesem Artikel werden nur die Merkmale berücksichtigt, die in Zugriffskontrollsystemen (ACS) oder in verwandten Aufgaben anwendbar sind. Dies sind aufgrund ihrer Überlegenheit in erster Linie statische Eigenschaften. Von den derzeitigen dynamischen Eigenschaften hat nur die Spracherkennung mindestens eine gewisse statistische Signifikanz (vergleichbar mit den schlechtesten statischen Algorithmen FAR ~ 0,1%, FRR ~ 6%), jedoch nur unter idealen Bedingungen.

Um ein Gefühl für die Wahrscheinlichkeiten von FAR und FRR zu bekommen, können Sie abschätzen, wie oft falsche Übereinstimmungen auftreten, wenn Sie ein Identifikationssystem an einem Gateway mit N Mitarbeitern installieren. Die Wahrscheinlichkeit einer falschen Übereinstimmung eines vom Scanner empfangenen Fingerabdrucks für eine Datenbank mit N Fingerabdrücken beträgt FAR ∙ N. Und jeden Tag passieren ungefähr N Personen auch den Zugangskontrollpunkt. Dann ist die Fehlerwahrscheinlichkeit für einen Arbeitstag FAR ∙ (N ∙ N). Abhängig von den Zielen des Identifikationssystems kann die Wahrscheinlichkeit eines Fehlers pro Zeiteinheit natürlich sehr unterschiedlich sein. Wenn wir jedoch einen Fehler pro Arbeitstag als akzeptabel akzeptieren, gilt Folgendes: ![]() (1)

(1)

Dann erhalten wir, dass der stabile Betrieb des Identifikationssystems mit FAR \u003d 0,1% \u003d 0,001 mit der Anzahl der Mitarbeiter N≈30 möglich ist.

Biometrische Scanner

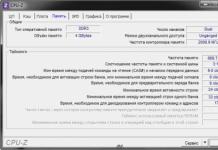

Das Konzept des "biometrischen Algorithmus" und des "biometrischen Scanners" ist heute nicht unbedingt miteinander verbunden. Das Unternehmen kann diese Elemente einzeln oder zusammen herstellen. Die größte Differenzierung zwischen Scannerherstellern und Softwareherstellern wurde auf dem Markt für papilläre Fingerbiometrie erzielt. Der kleinste 3D-Gesichtsscanner auf dem Markt. Tatsächlich spiegelt der Differenzierungsgrad weitgehend die Entwicklung und Sättigung des Marktes wider. Je mehr Auswahl, desto mehr wird das Thema ausgearbeitet und perfektioniert. Unterschiedliche Scanner verfügen über unterschiedliche Funktionen. Grundsätzlich handelt es sich um eine Reihe von Tests, um zu überprüfen, ob ein biometrisches Objekt manipuliert wurde oder nicht. Bei Fingerscannern kann dies eine Stoßprüfung oder eine Temperaturprüfung sein, bei Augenscannern eine Pupillenunterbringungsprüfung, bei Gesichtsscannern eine Gesichtsbewegung.Scanner haben großen Einfluss auf die empfangenen FAR- und FRR-Statistiken. In einigen Fällen können sich diese Zahlen um das Zehnfache ändern, insbesondere unter realen Bedingungen. Normalerweise werden die Eigenschaften des Algorithmus für eine "ideale" Basis oder nur für eine gut geeignete Basis angegeben, bei der verschwommene und verschwommene Rahmen weggeworfen werden. Nur wenige Algorithmen geben ehrlich gesagt sowohl die Basis- als auch die vollständige FAR / FRR-Ausgabe an.

Und jetzt detaillierter zu jeder der Technologien

Fingerabdrücke

Fingerabdruck (Fingerabdruckerkennung) ist heute die am weitesten entwickelte biometrische Methode zur persönlichen Identifizierung. Der Katalysator für die Entwicklung der Methode war ihre weit verbreitete Verwendung in der Forensik des 20. Jahrhunderts.

Jede Person hat ein einzigartiges papilläres Fingerabdruckmuster, das eine Identifizierung ermöglicht. In der Regel verwenden Algorithmen charakteristische Punkte auf Fingerabdrücken: das Ende der Musterlinie, Verzweigung der Linie, einzelne Punkte. Zusätzlich sind Informationen über die morphologische Struktur des Fingerabdrucks beteiligt: \u200b\u200bdie relative Position geschlossener Linien des Papillenmusters, "gewölbter" und spiralförmiger Linien. Die Merkmale des papillären Musters werden in einen eindeutigen Code umgewandelt, der den Informationsgehalt des Druckbilds beibehält. Und es sind die „Fingerabdruckcodes“, die in der Datenbank gespeichert sind, die für die Suche und den Vergleich verwendet wird. Die Zeit zum Übersetzen eines Fingerabdruckbilds in einen Code und dessen Identifizierung beträgt je nach Größe der Datenbank normalerweise nicht mehr als 1 s. Die Zeit, die zum Anheben der Hand aufgewendet wird, wird nicht gezählt. VeriFinger SDK-Statistiken, die mit dem Fingerabdruckscanner DP U.are.U erhalten wurden, wurden als Datenquelle für FAR und FRR verwendet. In den letzten 5 bis 10 Jahren haben sich die Merkmale der Fingererkennung nicht wesentlich verbessert, sodass die obigen Zahlen den Durchschnittswert moderner Algorithmen gut zeigen. Der VeriFinger-Algorithmus selbst hat mehrere Jahre lang den Internationalen Wettbewerb zur Überprüfung von Fingerabdrücken gewonnen, bei dem Algorithmen zur Fingererkennung im Wettbewerb standen.

Der typische FAR-Wert für die Fingerabdruckerkennungsmethode beträgt 0,001%.

Aus Formel (1) erhalten wir, dass der stabile Betrieb des Identifikationssystems mit FAR \u003d 0,001% mit der Anzahl der Mitarbeiter N≈300 möglich ist. Die Vorteile der Methode. Hohe Zuverlässigkeit - statistische Indikatoren der Methode sind besser als Indikatoren für Identifikationsmethoden nach Gesicht, Stimme, Malerei. Niedrige Kosten für Geräte, die ein Fingerabdruckbild scannen. Ein ziemlich einfaches Verfahren zum Scannen eines Fingerabdrucks.

Nachteile: Das papilläre Muster des Fingerabdrucks kann sehr leicht durch kleine Kratzer und Schnitte beschädigt werden. Menschen, die Scanner in Fabriken mit mehreren hundert Mitarbeitern eingesetzt haben, berichten von einer hohen Scanfehlerrate. Viele der Scanner sind nicht für trockene Haut geeignet und halten alte Menschen fern. Bei der Kommunikation auf der letzten MIPS-Ausstellung sagte der Leiter des Sicherheitsdienstes eines großen Chemieunternehmens, dass der Versuch, Fingerscanner im Unternehmen einzuführen (Scanner verschiedener Systeme wurden ausprobiert), fehlgeschlagen sei - die minimale Exposition gegenüber Chemikalien an den Fingern der Mitarbeiter führte dazu, dass die Sicherheitssysteme der Scanner versagten - die Scanner erklärten die Finger für gefälscht. Es gibt auch keinen ausreichenden Schutz gegen Fälschungen des Bildes des Fingerabdrucks, was teilweise auf die weit verbreitete Verwendung des Verfahrens zurückzuführen ist. Natürlich können nicht alle Scanner mit den Methoden der Legend Busters ausgetrickst werden, aber dennoch. Bei einigen Menschen mit "ungeeigneten" Fingern (insbesondere Körpertemperatur, Luftfeuchtigkeit) kann die Wahrscheinlichkeit einer Verweigerung des Zugangs 100% erreichen. Die Anzahl solcher Personen variiert von einem Bruchteil eines Prozent für teure Scanner bis zu zehn Prozent für billige.

Natürlich ist anzumerken, dass eine große Anzahl von Mängeln durch die weit verbreitete Verbreitung des Systems verursacht wird, aber diese Mängel treten auf und treten sehr häufig auf.

Marktsituation

Derzeit nehmen Fingerabdruckerkennungssysteme mehr als die Hälfte des biometrischen Marktes ein. Viele russische und ausländische Unternehmen stellen Zugangskontrollsysteme her, die auf der Methode zur Identifizierung von Fingerabdrücken basieren. Aufgrund der Tatsache, dass diese Richtung eine der ältesten ist, hat sie die größte Verbreitung erhalten und ist bei weitem die am weitesten entwickelte. Fingerabdruckscanner haben einen sehr langen Weg zur Verbesserung zurückgelegt. Moderne Systeme sind mit verschiedenen Sensoren (Temperatur, Druck usw.) ausgestattet, die den Schutz vor Fälschungen erhöhen. Die Systeme werden von Tag zu Tag komfortabler und kompakter. Tatsächlich haben die Entwickler in diesem Bereich bereits eine bestimmte Grenze erreicht, und es gibt keinen Ort, an dem die Methode weiterentwickelt werden kann. Darüber hinaus stellen die meisten Unternehmen schlüsselfertige Systeme her, die mit allem ausgestattet sind, was Sie benötigen, einschließlich Software. Integratoren in diesem Bereich müssen das System einfach nicht selbst zusammenbauen, da es unrentabel ist und mehr Zeit und Mühe kostet als der Kauf eines vorgefertigten und bereits kostengünstigen Systems. Je größer die Auswahl, desto größer die Auswahl.Unter ausländischen Unternehmen, die sich mit Fingerabdruckerkennungssystemen befassen, kann man SecuGen erwähnen (USB-Scanner für PCs, Scanner, die in Unternehmen installiert oder in Schlösser eingebettet werden können, SDK und Software zum Verbinden des Systems mit einem Computer); Bayometric Inc. (Fingerabdruckscanner, TAA / Zugangskontrollsysteme, Fingerabdruck-SDKs, eingebettete Fingerabdruckmodule); DigitalPersona, Inc. (USB-Scanner, SDK). In Russland arbeiten folgende Unternehmen in diesem Bereich: BioLink (Fingerabdruckscanner, biometrische Zugangskontrollgeräte, Software); Sonda (Fingerabdruckscanner, biometrische Zugangskontrollgeräte, SDK); SmartLock (Fingerabdruckscanner und -module) usw.

Iris

Die Iris des Auges ist ein einzigartiges Merkmal des Menschen. Das Irismuster wird im achten Monat der intrauterinen Entwicklung gebildet, stabilisiert sich schließlich im Alter von etwa zwei Jahren und ändert sich praktisch nicht während des Lebens, außer infolge eines schweren Traumas oder scharfer Pathologien. Die Methode ist eine der genauesten unter den biometrischen Methoden.

Das Irisidentifikationssystem ist logisch in zwei Teile unterteilt: ein Gerät zum Erfassen eines Bildes, seine primäre Verarbeitung und Übertragung an einen Computer und einen Computer, der das Bild mit Bildern in der Datenbank vergleicht und einen Befehl zur Zulassung an das ausführende Gerät sendet.

Die Zeit der primären Bildverarbeitung in modernen Systemen beträgt etwa 300 bis 500 ms. Die Geschwindigkeit für den Vergleich des resultierenden Bildes mit der Basis liegt bei 50.000 bis 150000 Vergleichen pro Sekunde auf einem normalen PC. Diese Vergleichsgeschwindigkeit schränkt die Anwendung der Methode in großen Organisationen bei Verwendung in Zugriffssystemen nicht ein. Mit speziellen Computern und Suchoptimierungsalgorithmen wird es sogar möglich, eine Person unter den Einwohnern eines ganzen Landes zu identifizieren.

Ich kann sofort antworten, dass ich etwas voreingenommen bin und eine positive Einstellung zu dieser Methode habe, da wir in diesem Bereich unser Startup ins Leben gerufen haben. Ein Absatz am Ende ist einer kleinen Eigenwerbung gewidmet.

Statistische Merkmale der Methode

Die Eigenschaften von FAR und FRR für die Iris sind die besten in der Klasse moderner biometrischer Systeme (mit der möglichen Ausnahme der Netzhauterkennungsmethode). Der Artikel präsentiert die Eigenschaften der Iriserkennungsbibliothek unseres Algorithmus - EyeR SDK, die dem auf denselben Grundlagen getesteten VeriEye-Algorithmus entsprechen. Wir haben die Datenbanken der Firma CASIA verwendet, die von ihrem Scanner erhalten wurden.

Der typische FAR-Wert beträgt 0,00001%.

Gemäß der Formel (1) ist N≈3000 die Nummer des Personals der Organisation, bei der die Identifikation des Mitarbeiters ziemlich stabil ist.

Es ist erwähnenswert, dass hier ein wichtiges Merkmal das Iriserkennungssystem von anderen Systemen unterscheidet. Bei Verwendung einer Kamera mit einer Auflösung von 1,3 MP können Sie zwei Augen in einem Bild erfassen. Da die FAR- und FRR-Wahrscheinlichkeiten statistisch unabhängige Wahrscheinlichkeiten sind, entspricht der FAR-Wert bei Erkennung aus zwei Augen ungefähr dem Quadrat des FAR-Werts für ein Auge. Beispielsweise beträgt für FAR 0,001% bei Verwendung von zwei Augen die Wahrscheinlichkeit einer falschen Toleranz 10 bis 8%, wobei FRR nur doppelt so hoch ist wie der entsprechende FRR-Wert für ein Auge, wenn FAR \u003d 0,001%.

Vor- und Nachteile der Methode

Die Vorteile der Methode. Statistische Zuverlässigkeit des Algorithmus. Die Aufnahme eines Bildes der Iris kann in einem Abstand von mehreren Zentimetern bis zu mehreren Metern erfolgen, während kein physischer Kontakt zwischen der Person und dem Gerät besteht. Die Iris ist vor Beschädigungen geschützt - das heißt, sie ändert sich im Laufe der Zeit nicht. Es ist auch möglich, eine große Anzahl von Fälschungsschutzmethoden anzuwenden.Nachteile der Methode. Der Preis eines auf der Iris basierenden Systems ist höher als der Preis eines auf Fingererkennung oder Gesichtserkennung basierenden Systems. Geringe Verfügbarkeit von vorgefertigten Lösungen. Jeder Integrator, der heute auf den russischen Markt kommt und sagt: "Gib mir ein fertiges System", wird wahrscheinlich abbrechen. Die meisten von ihnen verkaufen teure schlüsselfertige Systeme, die von großen Unternehmen wie Iridian oder LG installiert wurden.

Marktsituation

Derzeit liegt der Anteil der Irisidentifikationstechnologien am globalen biometrischen Markt nach verschiedenen Schätzungen zwischen 6 und 9 Prozent (während Technologien zur Erkennung von Fingerabdrücken mehr als die Hälfte des Marktes ausmachen). Es ist anzumerken, dass die Stärkung des Marktes von Anfang an durch die hohen Kosten für Geräte und Komponenten, die für die Montage eines Identifikationssystems erforderlich sind, verlangsamt wurde. Mit der Entwicklung digitaler Technologien begannen jedoch die Kosten für ein separates System zu sinken.Der Marktführer in der Softwareentwicklung in diesem Bereich ist Iridian Technologies.

Der Markteintritt einer großen Anzahl von Herstellern war aufgrund der technischen Komplexität der Scanner und damit ihrer hohen Kosten sowie des hohen Preises für Software aufgrund der Monopolstellung von Iridian auf dem Markt begrenzt. Diese Faktoren ermöglichten es nur großen Unternehmen, sich auf dem Gebiet der Iriserkennung zu entwickeln, die höchstwahrscheinlich bereits einige für das Identifikationssystem geeignete Komponenten (hochauflösende Optik, Miniaturkameras mit Infrarotbeleuchtung usw.) herstellen. Beispiele für solche Unternehmen sind LG Electronics, Panasonic, OKI. Sie schlossen eine Vereinbarung mit Iridian Technologies, und als Ergebnis gemeinsamer Arbeit erschienen die folgenden Identifikationssysteme: Iris Access 2200, BM-ET500, OKI IrisPass. In Zukunft entstanden verbesserte Systemmodelle dank der technischen Fähigkeiten dieser Unternehmen, sich in diesem Bereich unabhängig zu entwickeln. Es sollte gesagt werden, dass die oben genannten Unternehmen auch ihre eigene Software entwickelt haben, aber am Ende bevorzugen sie Iridian Technologies-Software im fertigen System.

Der russische Markt wird von Produkten ausländischer Unternehmen dominiert. Obwohl das kaum zu kaufen ist. Die Firma Papilon versicherte lange Zeit allen, dass sie von der Iris anerkannt werden. Aber auch Vertreter von RosAtom - ihrem direkten Käufer, für den sie das System entwickelt haben - sagen, dass dies nicht der Fall ist. Irgendwann tauchte eine andere russische Firma auf, die Iris-Scanner herstellte. Jetzt kann ich mich nicht mehr an den Namen erinnern. Sie haben den Algorithmus von jemandem gekauft, möglicherweise von demselben VeriEye. Der Scanner selbst war ein 10-15 Jahre altes System, überhaupt nicht kontaktlos.

Im letzten Jahr sind einige neue Hersteller auf den Weltmarkt gekommen, da das Primärpatent für die Erkennung einer Person durch die Augen abgelaufen ist. Das vertrauenswürdigste von ihnen ist meiner Meinung nach AOptix. Zumindest ihre Vorschau und Dokumentation sind nicht verdächtig. Das zweite Unternehmen ist SRI International. Selbst auf den ersten Blick scheinen ihre Videos für die Person, die an Iriserkennungssystemen beteiligt ist, sehr trügerisch zu sein. Obwohl ich mich nicht wundern würde, wenn sie in Wirklichkeit etwas tun könnten. Und dieses und jenes System zeigt keine Daten zu FAR und FRR an und ist anscheinend auch nicht vor Fälschungen geschützt.

Gesichtserkennung

Es gibt viele Methoden zur Erkennung der Gesichtsgeometrie. Alle von ihnen basieren auf der Tatsache, dass Gesichtszüge und die Form des Schädels jeder Person individuell sind. Dieser Bereich der Biometrie erscheint vielen attraktiv, weil wir uns vor allem an ihren Gesichtern erkennen. Dieser Bereich ist in zwei Richtungen unterteilt: 2D-Erkennung und 3D-Erkennung. Jeder von ihnen hat Vor- und Nachteile, hängt jedoch auch stark vom Anwendungsbereich und den Anforderungen an einen bestimmten Algorithmus ab.Kurz gesagt, ich erzähle Ihnen etwas über 2D und gehe zu einer der interessantesten Methoden für heute über - 3D.

2-D-Gesichtserkennung

Die 2D-Gesichtserkennung ist eine der statistisch ineffektivsten biometrischen Daten. Es erschien vor ziemlich langer Zeit und wurde hauptsächlich in der Forensik verwendet, was zu seiner Entwicklung beitrug. In der Folge erschienen Computerinterpretationen der Methode, wodurch sie zuverlässiger wurde, aber natürlich schlechter und von Jahr zu Jahr schlechter als andere biometrische Methoden zur Identifizierung der Persönlichkeit. Derzeit wird es aufgrund schlechter statistischer Indikatoren in multimodalen oder, wie es auch genannt wird, Cross-Biometrics oder in verwendet in sozialen Netzwerken.

Statistische Merkmale der Methode

Für FAR und FRR werden Daten von VeriLook-Algorithmen verwendet. Auch für moderne Algorithmen hat es sehr gemeinsame Eigenschaften. Manchmal werden Algorithmen mit FRR 0,1% mit einer ähnlichen FAR geflasht, aber die Grundlagen, auf denen sie erhalten wurden, sind sehr zweifelhaft (ausgeschnittener Hintergrund, der gleiche Gesichtsausdruck, die gleiche Frisur, die gleiche Beleuchtung).

Der typische FAR-Wert beträgt 0,1%.

Aus Formel (1) erhalten wir N≈30 - die Anzahl der Mitarbeiter der Organisation, bei der die Identifikation des Mitarbeiters ziemlich stabil ist.

Wie Sie sehen können, sind die statistischen Indikatoren der Methode recht bescheiden: Dies negiert den Vorteil der Methode, dass es möglich ist, verdeckte Gesichter an überfüllten Orten zu schießen. Es ist lustig zu sehen, wie ein paar Mal im Jahr ein weiteres Projekt finanziert wird, um Kriminelle durch Videokameras zu erkennen, die an überfüllten Orten installiert sind. In den letzten zehn Jahren haben sich die statistischen Eigenschaften des Algorithmus nicht verbessert, und die Anzahl solcher Projekte hat zugenommen. Es sollte jedoch beachtet werden, dass der Algorithmus gut geeignet ist, eine Person in einer Menschenmenge durch viele Kameras zu führen.

Vor- und Nachteile der Methode

Die Vorteile der Methode. Bei der 2D-Erkennung sind im Gegensatz zu den meisten biometrischen Methoden keine teuren Geräte erforderlich. Mit der entsprechenden Ausrüstung die Möglichkeit der Erkennung in erheblichen Entfernungen von der Kamera.Nachteile. Geringes statistisches Vertrauen. Es werden Beleuchtungsanforderungen gestellt (zum Beispiel ist es nicht möglich, die Gesichter von Personen zu registrieren, die an einem sonnigen Tag von der Straße kommen). Für viele Algorithmen ist eine externe Störung nicht akzeptabel, z. B. eine Brille, ein Bart oder einige Elemente einer Frisur. Ein frontales Gesichtsbild mit sehr geringen Abweichungen ist erforderlich. Viele Algorithmen berücksichtigen mögliche Änderungen der Gesichtsausdrücke nicht, dh der Ausdruck muss neutral sein.

3-D-Gesichtserkennung

Die Implementierung dieser Methode ist eine ziemlich schwierige Aufgabe. Trotzdem gibt es derzeit viele Methoden zur 3D-Gesichtserkennung. Die Methoden können nicht miteinander verglichen werden, da sie unterschiedliche Scanner und Basen verwenden. Nicht alle von ihnen geben FAR und FRR heraus, es werden völlig unterschiedliche Ansätze verwendet.

Eine Übergangsmethode von 2-d zu 3-d ist eine Methode, die die Anhäufung von Informationen über eine Person implementiert. Diese Methode hat bessere Eigenschaften als die 2D-Methode, verwendet jedoch genauso wie nur eine Kamera. Wenn das Motiv in die Datenbank eingegeben wird, dreht das Motiv den Kopf und der Algorithmus verbindet das Bild miteinander und erstellt eine 3D-Vorlage. Während der Erkennung werden mehrere Frames des Videostreams verwendet. Diese Methode ist ziemlich experimentell und ich habe noch nie eine Implementierung für ACS-Systeme gesehen.

Die klassischste Methode ist die Vorlagenprojektionsmethode. Es besteht darin, dass ein Netz auf ein Objekt (Gesicht) projiziert wird. Dann nimmt die Kamera Bilder mit einer Geschwindigkeit von mehreren zehn Bildern pro Sekunde auf, und die resultierenden Bilder werden von einem speziellen Programm verarbeitet. Ein Strahl, der auf eine gekrümmte Oberfläche fällt, biegt sich - je größer die Krümmung der Oberfläche ist, desto stärker ist die Biegung des Strahls. Anfangs wurde eine sichtbare Lichtquelle verwendet, die durch die "Jalousien" geliefert wurde. Dann wurde sichtbares Licht durch Infrarot ersetzt, was mehrere Vorteile hat. Normalerweise werden in der ersten Phase der Verarbeitung Bilder verworfen, bei denen das Gesicht überhaupt nicht sichtbar ist oder Fremdkörper die Identifizierung beeinträchtigen. Basierend auf den erhaltenen Bildern wird ein 3-D-Modell des Gesichts wiederhergestellt, auf dem unnötige Störungen (Frisur, Bart, Schnurrbart und Brille) hervorgehoben und entfernt werden. Anschließend wird das Modell analysiert - anthropometrische Merkmale werden hervorgehoben, die als Ergebnis in einen eindeutigen Code geschrieben werden, der in die Datenbank eingegeben wird. Die Bildaufnahme- und Verarbeitungszeit beträgt für die besten Modelle 1-2 Sekunden.

Beliebt wird auch die Methode der 3D-Erkennung aus dem Bild mehrerer Kameras. Ein Beispiel hierfür ist Vocord mit seinem 3D-Scanner. Mit dieser Methode ist die Positionierungsgenauigkeit nach den Zusicherungen der Entwickler höher als mit der Vorlagenprojektionsmethode. Aber bis ich FAR und FRR zumindest auf ihrer eigenen Basis sehe - ich werde es nicht glauben !!! Aber es ist bereits seit 3 \u200b\u200bJahren in der Entwicklung und auf Ausstellungen wurden noch keine Fortschritte erzielt.

Statistische Indikatoren der Methode

Vollständige Daten zu FRR und FAR für Algorithmen dieser Klasse werden auf den Websites der Hersteller nicht öffentlich präsentiert. Für die besten Modelle von Bioscript (3D EnrolCam, 3D FastPass), die nach der Vorlagenprojektionsmethode mit FAR \u003d 0,0047% arbeiten, beträgt der FRR 0,103%.Es wird angenommen, dass die statistische Zuverlässigkeit des Verfahrens mit der des Fingerabdruck-Identifikationsverfahrens vergleichbar ist.

Vor- und Nachteile der Methode

Die Vorteile der Methode. Sie müssen das Scangerät nicht kontaktieren. Geringe Empfindlichkeit gegenüber äußeren Faktoren, sowohl für die Person selbst (das Aussehen einer Brille, eines Bartes, eine Veränderung der Frisur) als auch für ihre Umgebung (Licht, Kopfdrehung). Hohe Zuverlässigkeit, vergleichbar mit der Methode zur Identifizierung von Fingerabdrücken.Nachteile der Methode. Teure Ausrüstung. Die im Handel erhältlichen Systeme übertrafen sogar die Iris-Scanner. Veränderungen des Gesichtsausdrucks und Störungen im Gesicht verschlechtern die statistische Zuverlässigkeit der Methode. Das Verfahren ist immer noch nicht gut entwickelt, insbesondere im Vergleich zu dem seit langem verwendeten Fingerabdruck, was seine weit verbreitete Verwendung erschwert.

Marktsituation

Die Gesichtserkennung gilt neben der Erkennung von Fingerabdrücken und Iris als eine der "drei großen Biometrie". Ich muss sagen, dass diese Methode weit verbreitet ist und bisher der Erkennung durch die Iris des Auges vorgezogen wird. Der Anteil der Technologien zur Erkennung von Gesichtsgeometrie am Gesamtvolumen des weltweiten biometrischen Marktes kann auf 13 bis 18 Prozent geschätzt werden. In Russland zeigt diese Technologie auch ein größeres Interesse als beispielsweise die Identifizierung durch die Iris. Wie bereits erwähnt, gibt es viele 3D-Erkennungsalgorithmen. Die meisten Unternehmen bevorzugen die Entwicklung vorgefertigter Systeme, einschließlich Scanner, Server und Software. Es gibt jedoch diejenigen, die das SDK nur dem Verbraucher anbieten. Bisher entwickeln folgende Unternehmen diese Technologie: Geometrix, Inc. (3D-Gesichtsscanner, Software), Genex Technologies (3D-Gesichtsscanner, Software) in den USA, Cognitec Systems GmbH (SDK, Spezialcomputer, 2D-Kameras) in Deutschland, Bioscrypt (3D-Gesichtsscanner, Software) - eine Tochtergesellschaft der amerikanischen Firma L- 1 Identitätslösungen.In Russland arbeiten die Unternehmen der Artec-Gruppe (3D-Gesichtsscanner und -Software) in diese Richtung - ein Unternehmen mit Hauptsitz in Kalifornien, Entwicklung und Produktion werden in Moskau durchgeführt. Außerdem besitzen mehrere russische Unternehmen 2D-Gesichtserkennungstechnologien - Vocord, ITV usw.

Im Bereich der 2D-Gesichtserkennung ist Software das Hauptthema der Entwicklung. Mit herkömmlichen Kameras können Gesichtsbilder hervorragend aufgenommen werden. Bis zu einem gewissen Grad hat die Lösung des Problems der Gesichtserkennung eine Sackgasse erreicht - seit mehreren Jahren haben sich die statistischen Indikatoren für Algorithmen praktisch nicht verbessert. In diesem Bereich gibt es eine systematische "Arbeit an Fehlern".

Die 3D-Gesichtserkennung ist für Entwickler jetzt ein viel attraktiverer Bereich. Viele Teams arbeiten darin und hören regelmäßig von neuen Entdeckungen. Viele Werke befinden sich im Zustand „kurz vor der Veröffentlichung“. Bisher gibt es jedoch nur alte Angebote auf dem Markt, die Auswahl hat sich in den letzten Jahren nicht geändert.

Einer der interessanten Punkte, über die ich manchmal nachdenke und die Habr möglicherweise beantwortet: Reicht die Genauigkeit von Kinect aus, um ein solches System zu erstellen? Projekte zum Durchziehen eines 3D-Modells einer Person sind durchaus möglich.

Handvenenerkennung

Dies ist eine neue Technologie auf dem Gebiet der Biometrie, deren weit verbreitete Verwendung erst vor 5-10 Jahren begann. Eine Infrarotkamera nimmt Bilder von außen oder innen auf. Das Venenmuster entsteht durch die Tatsache, dass das Hämoglobin des Blutes IR-Strahlung absorbiert. Dadurch wird der Reflexionsgrad verringert und die Venen sind auf der Kamera als schwarze Linien sichtbar. Ein spezielles Programm, das auf den empfangenen Daten basiert, erzeugt eine digitale Faltung. Es ist kein menschlicher Kontakt mit dem Scangerät erforderlich.

Die Technologie ist in ihrer Zuverlässigkeit vergleichbar mit der Erkennung durch die Iris des Auges, in gewisser Weise überlegen und in gewisser Weise minderwertig.

FRR- und FAR-Werte werden für den Palm Vein-Scanner angegeben. Nach Angaben des Entwicklers beträgt der FRR bei FAR 0,0008% 0,01%. Ein genaueres Diagramm für mehrere Werte wird von keinem Unternehmen angegeben.

Vor- und Nachteile der Methode

Die Vorteile der Methode. Sie müssen das Scangerät nicht kontaktieren. Hohe Zuverlässigkeit - Die statistischen Indikatoren der Methode sind mit denen der Iris vergleichbar. Versteckte Merkmale: Im Gegensatz zu allen oben genannten Merkmalen ist es sehr schwierig, dieses Merkmal von einer Person "auf der Straße" zu erhalten, indem sie beispielsweise mit einer Kamera fotografiert wird.Nachteile der Methode. Die Beleuchtung des Scanners durch Sonnenstrahlen und Halogenlampen ist unzulässig. Bestimmte altersbedingte Krankheiten wie Arthritis verschlechtern FAR und FRR erheblich. Die Methode ist im Vergleich zu anderen statischen biometrischen Methoden weniger untersucht.

Marktsituation

Die Erkennung von Handvenen ist eine relativ neue Technologie, weshalb ihr Anteil am Weltmarkt gering ist und etwa 3% beträgt. Es besteht jedoch ein zunehmendes Interesse an dieser Methode. Tatsache ist, dass dieses Verfahren, da es ziemlich genau ist, keine so teuren Geräte erfordert, wie beispielsweise Erkennungsverfahren, die auf Gesichtsgeometrie oder Iris basieren. Jetzt entwickeln sich viele Unternehmen in diesem Bereich. Beispielsweise wurde im Auftrag des englischen Unternehmens TDSi eine Software für den von Fujitsu vorgestellten biometrischen PalmVein-Palmenvenenleser entwickelt. Der Scanner selbst wurde von Fujitsu hauptsächlich zur Bekämpfung von Finanzbetrug in Japan entwickelt.Die folgenden Veid Pte-Unternehmen arbeiten ebenfalls im Bereich der Identifizierung anhand von Venenmustern. GmbH. (Scanner, Software), Hitachi VeinID (Scanner)

In Russland kenne ich keine Unternehmen, die an dieser Technologie beteiligt sind.

Retina

Bis vor kurzem wurde angenommen, dass die zuverlässigste Methode zur biometrischen Identifizierung und Persönlichkeitsauthentifizierung eine Methode ist, die auf dem Scannen der Netzhaut basiert. Es enthält die besten Merkmale der Identifizierung durch die Iris und durch die Venen des Arms. Der Scanner liest ein Kapillarmuster auf der Oberfläche der Netzhaut. Die Netzhaut hat eine unbewegliche Struktur, die sich im Laufe der Zeit nicht ändert, außer infolge einer Krankheit wie Katarakten.

Der Netzhaut-Scan verwendet Infrarotlicht geringer Intensität, das durch die Pupille zu den Blutgefäßen im Augenhintergrund geleitet wird. Netzhaut-Scanner sind in Zugangskontrollsystemen für hochempfindliche Objekte weit verbreitet, da sie einen der niedrigsten Prozentsätze des verweigerten Zugriffs für registrierte Benutzer aufweisen und praktisch keine fehlerhafte Zugriffsberechtigung vorliegt.

Leider treten bei Verwendung dieser biometrischen Methode eine Reihe von Schwierigkeiten auf. Der Scanner ist hier ein sehr komplexes optisches System, und eine Person darf sich während der Führung des Systems nicht lange bewegen, was zu unangenehmen Empfindungen führt.

Laut EyeDentify beträgt der FRR-Wert für den ICAM2001-Scanner mit FAR \u003d 0,001% 0,4%.

Vor- und Nachteile der Methode

Leistungen. Hohe statistische Zuverlässigkeit. Aufgrund der geringen Verbreitung von Systemen ist es unwahrscheinlich, dass ein Weg gefunden wird, sie zu "betrügen".Nachteile. Anspruchsvolles System mit hohen Bearbeitungszeiten. Die hohen Kosten des Systems. Fehlen eines breiten Beschaffungsmarktes und infolgedessen unzureichende Intensität der Entwicklung der Methode.

Handgeometrie

Diese Methode, die noch vor 10 Jahren weit verbreitet war und in den letzten Jahren aus der Forensik stammte, ist rückläufig. Es basiert auf der Ermittlung der geometrischen Eigenschaften von Händen: Fingerlängen, Handflächenbreiten usw. Diese Methode stirbt wie die Netzhaut des Auges ab, und da sie viel geringere Eigenschaften aufweist, werden wir sie nicht einmal vollständiger einführen.

Es wird manchmal angenommen, dass geometrische Erkennungsverfahren in Venenerkennungssystemen verwendet werden. Aber im Verkauf haben wir noch nie einen so klar deklarierten gesehen. Außerdem wird häufig beim Erkennen anhand von Venen nur die Handfläche abgebildet, während beim Erkennen anhand der Geometrie ein Bild von Fingern aufgenommen wird.

Eine kleine Eigenwerbung

Zu einer Zeit haben wir einen guten Augenerkennungsalgorithmus entwickelt. Aber zu dieser Zeit war so etwas Hightech in diesem Land nicht nötig, und ich wollte nicht zum Bourgeois gehen (wo wir nach dem ersten Artikel eingeladen wurden). Aber plötzlich, nach anderthalb Jahren, gab es Investoren, die ein "biometrisches Portal" für sich selbst bauen wollten - ein System, das zwei Augen frisst und die Farbkomponente der Iris verwendet (für die der Investor ein Weltpatent hatte). Eigentlich machen wir das jetzt. Dies ist jedoch kein Artikel über Eigenwerbung, sondern ein kurzer lyrischer Exkurs. Wenn jemand interessiert ist, gibt es einige Informationen, aber irgendwann in der Zukunft, wenn wir in den Markt eintreten (oder nicht), werde ich ein paar Worte über die Wendungen eines biometrischen Projekts in Russland schreiben.Schlussfolgerungen

Selbst in der Klasse der statischen biometrischen Systeme gibt es eine große Auswahl an Systemen. Welches solltest du wählen? Alles hängt von den Anforderungen an das Sicherheitssystem ab. Die statistisch zuverlässigsten und manipulationssichersten Zugangssysteme sind die Iris und die Armvenen. Für erstere gibt es einen breiteren Markt für Vorschläge. Dies ist jedoch nicht die Grenze. Biometrische Identifikationssysteme können kombiniert werden, um astronomische Genauigkeit zu erreichen. Die billigsten und am einfachsten zu verwendenden, aber guten Statistiken sind Fingerspitzensysteme. Die 2D-Gesichtstoleranz ist bequem und kostengünstig, hat jedoch aufgrund schlechter Statistiken nur begrenzte Anwendungsmöglichkeiten.Berücksichtigen Sie die Eigenschaften, die jedes der Systeme aufweisen wird: Fälschungsbeständigkeit, Umweltbeständigkeit, Benutzerfreundlichkeit, Kosten, Geschwindigkeit, Stabilität des biometrischen Merkmals im Zeitverlauf. Setzen wir die Markierungen von 1 bis 10 in jede Spalte. Je näher die Punktzahl an 10 liegt, desto besser ist das System in dieser Hinsicht. Die Grundsätze für die Auswahl der Noten wurden ganz am Anfang des Artikels beschrieben.

Berücksichtigen Sie auch die Beziehung zwischen FAR und FRR für diese Systeme. Dieses Verhältnis bestimmt die Effizienz des Systems und die Breite seiner Verwendung.

Es ist zu beachten, dass Sie für die Iris die Genauigkeit des Systems nahezu quadratisch und ohne Zeitverlust erhöhen können, wenn Sie das System durch zwei Augen komplizieren. Für die Fingerabdruckmethode - durch Kombinieren mehrerer Finger und Erkennen durch Venen, durch Kombinieren zweier Hände - ist eine solche Verbesserung jedoch nur mit einer Verlängerung der Arbeitszeit mit einer Person möglich.

Zusammenfassend können wir sagen, dass für mittlere und große Objekte sowie für Objekte mit einer maximalen Sicherheitsanforderung die Iris als biometrischer Zugang und möglicherweise als Erkennung durch Handvenen verwendet werden sollte. Für Einrichtungen mit bis zu mehreren hundert Mitarbeitern ist der Zugriff auf Fingerabdrücke optimal. 2D-Gesichtserkennungssysteme sind sehr spezifisch. Sie können in Fällen erforderlich sein, in denen für die Erkennung kein physischer Kontakt erforderlich ist, es jedoch unmöglich ist, ein auf der Iris basierendes Kontrollsystem bereitzustellen. Wenn es beispielsweise erforderlich ist, eine Person ohne ihre Teilnahme zu identifizieren, versteckte Kameraoder eine Außenerkennungskamera, aber dies ist nur mit einer kleinen Anzahl von Motiven in der Basis und einem kleinen Strom von Personen möglich, die von der Kamera gefilmt wurden.

Hinweis für einen jungen Techniker

Einige Hersteller, zum Beispiel Neurotechnology, haben Demoversionen von biometrischen Methoden, die sie auf ihrer Website veröffentlichen, sodass Sie sie einfach anschließen und herumspielen können. Für diejenigen, die sich ernsthaft mit dem Problem befassen möchten, kann ich das einzige Buch empfehlen, das ich auf Russisch gesehen habe - "A Guide to Biometrics" von R.М. Ball, J.H. Connel, S. Pancanti. Es gibt viele Algorithmen und ihre mathematischen Modelle. Nicht alles ist vollständig und nicht alles entspricht der Moderne, aber die Basis ist ziemlich gut und umfassend.P.S.

In diesem Werk ging ich nicht auf das Problem der Authentifizierung ein, sondern ging nur auf die Identifizierung ein. Grundsätzlich ergeben sich aus den Merkmalen von FAR / FRR und der Möglichkeit der Fälschung alle Schlussfolgerungen zum Thema Authentifizierung.Biometrie ist eine Reihe von Methoden und Geräten zur Identifizierung einer Person, die auf ihren einzigartigen physiologischen oder Verhaltensmerkmalen beruhen.

Diese Art der Identifizierung kann verwendet werden, um den verbotenen Zugang zu Gebäuden, Computern, Geldautomaten, Mobiltelefonen usw. zu verhindern.

Biometrische Eigenschaften sind:

- fingerabdrücke;

- gesichtsgeometrie;

- iris der Augen;

- zeichnung der Netzhaut;

- abstimmung;

- handschrift;

- tippen auf der Tastatur;

- muster der Venen an den Armen usw.

Wissenschaft 2.0 Persönliche Identität

Vorteile der biometrischen Identifizierung

Die biometrische Sicherheit ist effektiver als beispielsweise die Verwendung von Passwörtern, Smartcards, PINs, Token oder Infrastrukturtechnologien mit öffentlichen Schlüsseln. Dies ist auf die Fähigkeit der Biometrie zurückzuführen, nicht ein Gerät, sondern eine Person zu identifizieren.

Herkömmliche Sicherheitsmethoden sind mit dem Verlust oder Diebstahl von Informationen behaftet, die illegalen Benutzern ausgesetzt sind. Eine exklusive biometrische Kennung wie ein Fingerabdruck ist ein Schlüssel, der nicht verloren gehen kann.

Klassifizierung biometrischer Methoden

Nach der Art der verwendeten Informationen wird die biometrische Identifizierung unterteilt in:

- Statische Methoden, die auf einzigartigen Eigenschaften beruhen, die einem Menschen von Geburt an gegeben und von ihm unveräußerlich sind. Physiologische Indikatoren (Geometrie der Handfläche oder papilläres Muster der Finger) bleiben für eine Person unverändert. “

- Dynamische Methoden basierend auf den verhaltensbezogenen (dh dynamischen) Persönlichkeitsmerkmalen. Diese Funktionen sind typisch für unbewusste Bewegungen bei der Wiedergabe von Aktionen (Sprache, Signatur, Tastaturdynamik). Solche Verhaltensmerkmale werden durch kontrollierte und nicht sehr kontrollierbare mentale Faktoren beeinflusst. Aufgrund ihrer Flüchtigkeit müssen biometrische Proben bei ihrer Verwendung aktualisiert werden.

Persönliche Identifikationsmethoden basierend auf biometrischen Parametern

Diese Identifikationsmethode ist die häufigste. Er nutzt die Einzigartigkeit der papillären Muster der Finger für jede Person. Ein spezieller Scanner empfängt ein Bild eines Fingerabdrucks. Es wird in einen digitalen Code umgewandelt und mit dem zuvor eingegebenen Muster abgeglichen.

Der Identifikationsvorgang dauert nicht länger als einige Sekunden. Ein gewisser Nachteil, der die Entwicklung dieser Methode behindert, ist die Tendenz einiger Menschen, die ihre Fingerabdrücke nicht hinterlassen möchten. Das Gegenargument der Hardwareentwickler ist, dass keine Informationen über das papilläre Muster gespeichert werden, sondern nur ein kurzer Identifikationscode, der auf dem Fingerabdruck aufbaut und es nicht ermöglicht, das Muster zum Vergleich neu zu erstellen. Der Vorteil des Verfahrens ist Benutzerfreundlichkeit, Zuverlässigkeit und Bequemlichkeit.

Handförmige Identifikation

Diese statische Methode basiert auf der Messung der Handform. Es ist auch ein eindeutiger biometrischer Parameter einer Person. Mit einem speziellen Gerät erhalten Sie eine dreidimensionale Ansicht des Pinsels. Als Ergebnis werden Messungen erhalten, um einen eindeutigen digitalen Code zu erstellen, der eine Person identifiziert.

Diese Methode ist in ihrer Technologie und Genauigkeit mit der Methode zur Identifizierung von Fingerabdrücken vergleichbar, obwohl das Gerät selbst zur Implementierung der Methode viel Platz beansprucht. Die Wahrscheinlichkeit, zwei identische Hände mit derselben Geometrie zu haben, ist äußerst unwahrscheinlich, obwohl sich die Hände mit dem Alter ändern.

Heutzutage wird die Handgeometrieidentifikation in Gesetzgebungen, Krankenhäusern, internationalen Flughäfen und mehr verwendet.

Iris-Authentifizierung

Grundlage dieser Methode ist die Exklusivität des Musters auf der Iris des Auges. Um dies durchzuführen, benötigen Sie eine Kamera, um ein Bild des Auges mit ausreichender Auflösung zu erhalten, und eine spezielle Software, um das Muster auf der Iris aus dem resultierenden Bild zu extrahieren. Darauf wird ein digitaler Code erstellt, der zur Identifizierung einer Person dient.

Der Vorteil von Scannern besteht darin, dass sich die Person nicht auf das Ziel konzentrieren muss, da sich das Irismuster auf die Oberfläche des Auges konzentriert. Das Scannen ist in einer Entfernung von weniger als 1 m möglich. Es ist beispielsweise für die Verwendung in Geldautomaten geeignet.

Netzhautidentifikation

Die Netzhaut wird mit Infrarotlicht geringer Intensität gescannt, das durch die Pupille auf die Blutgefäße im Augenhintergrund gerichtet wird. Netzhaut-Scanner sind in geheimen Objektzugriffssystemen weit verbreitet, da sie fast nie falsche Zugriffsberechtigungen haben. Fehler können auf eine Abweichung des Kopfes von der Referenzposition und einen falschen Fokus des Blicks auf die Lichtquelle zurückgeführt werden.

Selbst bei Zwillingen ist das Kapillarmuster der Netzhaut unterschiedlich. Deshalb kann diese Methode erfolgreich zur persönlichen Identifizierung eingesetzt werden.

Der Nachteil solcher Systeme kann auf den psychologischen Faktor zurückgeführt werden: Nicht jeder Mensch kann in ein dunkles Loch schauen, in dem etwas ins Auge scheint. Darüber hinaus reagieren diese Systeme empfindlich auf eine falsche Ausrichtung der Netzhaut, sodass die Position des Auges in Bezug auf die Öffnung sorgfältig überwacht werden muss.

Die Form Gesichter als Identifikationsobjekt

Diese statische Identifikationsmethode besteht darin, ein zwei- oder dreidimensionales Bild des Gesichts einer Person zu erstellen. Kamera und spezialisiert software Die Konturen der Augen, Lippen, Augenbrauen, Nase usw. werden auf dem Gesichtsbild hervorgehoben. Anschließend werden die Abstände zwischen diesen Elementen und anderen Parametern berechnet. Aus diesen Informationen wird ein Bild erstellt, das zum Vergleich digitalisiert wird.

Diese Methode gehört zu den sich am dynamischsten entwickelnden Bereichen der Biometrieindustrie. Die Attraktivität beruht auf der Tatsache, dass keine besonders teuren Geräte erforderlich sind. Ein PC und eine Videokamera reichen aus. Darüber hinaus besteht kein physischer Kontakt mit den Geräten. Es ist nicht erforderlich, etwas zu berühren oder anzuhalten, insbesondere darauf zu warten, dass das System funktioniert.

Handschrifterkennung

Die Grundlage für die Identifizierung der Handschrift ist die Einzigartigkeit und Stabilität dieses Faktors für jede Person. Eigenschaften werden gemessen, digitalisiert und computerverarbeitet. Das heißt, nicht der Buchstabe als Produkt wird zum Vergleich ausgewählt, sondern der Prozess selbst.

Zwei Methoden der Datenverarbeitung sind üblich: regelmäßiger Mustervergleich und dynamische Überprüfung. Der erste ist unzuverlässig, da die Signatur nicht immer gleich ist. Diese Methode führt zu einem hohen Prozentsatz an Fehlern. Die dynamische Überprüfung besteht aus komplexeren Berechnungen. Diese Methode registriert in Echtzeit die Parameter des Signaturprozesses selbst: die Geschwindigkeit der Handbewegung in verschiedenen Bereichen, die Druckkraft und die Dauer verschiedener Phasen der Signatur. Dies schließt Fälschungen aus, da es unmöglich ist, die Handbewegungen des Autors der Unterschrift genau zu kopieren.

Tastaturhandschrifterkennung

Diese Methode ähnelt im Allgemeinen der oben beschriebenen, jedoch wird die Signatur durch ein bestimmtes Codewort ersetzt, und für die Geräte benötigen Sie nur eine normale Tastatur. Das Hauptidentifikationsmerkmal ist die Dynamik des Tastatursatzes des Codeworts.

Nach modernen Forschungen weist die Tastaturhandschrift eine gewisse Stabilität auf, so dass eine Person eindeutig identifiziert werden kann. Die Anfangsdaten sind die Zeit zwischen dem Drücken und Halten der Tasten. Darüber hinaus zeigt die Zeit zwischen dem Drücken das Arbeitstempo und das Halten - den Arbeitsstil, dh ein sanftes Drücken oder einen scharfen Schlag.

Zunächst werden in der Phase des Filterns Daten auf den "Service" -Tasten - Funktionstasten, Cursorsteuerung usw. - gelöscht.

Dann werden die folgenden Benutzereigenschaften hervorgehoben:

- die Anzahl der Fehler beim Eingabevorgang;

- zeit zwischen den Tastenanschlägen;

- wählgeschwindigkeit.

- zeit, Schlüssel zu halten;

- arrhythmie beim Tippen .

Spracherkennung

Die biometrische Sprachidentifizierungsmethode ist einfach zu verwenden. Die Gründe für die Implementierung sind die weit verbreitete Verwendung von Telefonnetzen und die Einbettung von Mikrofonen in Computer. Faktoren, die die Erkennung beeinflussen, können als Nachteile angesehen werden: Störungen in Mikrofonen, Umgebungsgeräusche, Fehler im Aussprachevorgang, unterschiedliche emotionale Zustände einer Person während der Identifizierung usw.

Der Schlüssel zum Erstellen von Sprachauthentifizierungsgeräten besteht darin, die Parameter auszuwählen, die die Sprachpersönlichkeit am besten beschreiben. Diese Signalparameter werden als Persönlichkeitsmerkmale bezeichnet. Solche Zeichen sollten zusätzlich zu Daten über die Eigenschaften der Stimme andere Eigenschaften haben. Zum Beispiel sollten sie leicht zu messen sein und wenig von Rauschen und Interferenzen abhängen. Darüber hinaus müssen sie über die Zeit stabil sein und einer Nachahmung widerstehen.

Systeme wurden unter Verwendung der Methode der kombinierten Analyse von Sprach- und Gesichtsausdrücken entwickelt. Es stellt sich heraus, dass die Mimikry des Sprechers nur ihn unterscheidet und für die andere Person, die dieselben Wörter ausspricht, unterschiedlich sein wird.

Thermografische Beobachtung von Gesichtsarterien und Venen

Die Identifizierung einer Person anhand des Gesichts wird erheblich vereinfacht, wenn Sie in den Infrarotbereich der Lichtwellen wechseln. Die Thermografie des zu identifizierenden Gesichts zeigt die einzigartige Position der Arterien im Gesicht, die die Haut mit Blut versorgen. Von einer Beleuchtung dieser biometrischen Geräte ist keine Rede, da sie nur Temperaturänderungen im Gesicht wahrnehmen und kein Licht benötigen. Die Erkennungseffizienz hängt nicht von Überhitzung oder Unterkühlung des Gesichts, natürlichem Altern der Person oder plastischen Operationen ab, da sie die innere Position der Gefäße nicht verändern.

Die Gesichtsthermographie kann verwendet werden, um Zwillinge zu unterscheiden, deren Gesichtsblutgefäße sehr unterschiedlich sind.

Diese Identifikationsmethode verwendet eine spezielle Ferninfrarot-Videokamera.

Handvenenidentifikation

Es gibt Geräte auf dem biometrischen Markt, die auf der Analyse der individuellen Position der Venen in den Armen basieren. Das Muster der Venen auf dem Handrücken, die zu einer Faust geballt sind, wird berücksichtigt. Das Venenmuster wird von einer Fernsehkamera unter Infrarotbeleuchtung überwacht. Wenn das Bild eingegeben wird, wird seine Binärisierung durchgeführt, wobei die Venen hervorgehoben werden. Solche Geräte werden von der einzigen britischen Firma Vinchek hergestellt.

Perspektiven für die Biometrie

Die Erkennung von Fingerabdrücken bleibt die dominierende Methode zur persönlichen Identifizierung. Dafür gibt es zwei Hauptgründe:

- in vielen Ländern hat der Übergang zu biometrischen Pässen begonnen.

- entwicklung aktualisierter Modelle von Fingerabdruckscannern für den Einsatz in kleinen Geräten ( handys, Pocket PCs, Laptops).

Aufgrund der weit verbreiteten Einführung digitaler elektronischer Signaturen ist im Bereich der Signaturidentifizierung eine erhebliche Expansion zu erwarten. Die Spracherkennung kann auch bei großen Smart-Building-Projekten an Bedeutung gewinnen.

Die wichtigsten Prognosen beschränken sich auf die Tatsache, dass die Einführung biometrischer Sicherheitsvorrichtungen in naher Zukunft zu einer Lawine werden wird. Der Kampf gegen den globalen Terrorismus erfordert die praktische Nutzung aller Errungenschaften in diesem Bereich. Dank der intensiven Entwicklung multimedialer und digitaler Technologien und ihrer weiteren Kostensenkung werden sie die Entwicklung und Implementierung grundlegend neuer Identifikationssysteme ermöglichen.

Bestimmte biometrische Technologien befinden sich derzeit in der Entwicklung und einige davon gelten als vielversprechend:

- infrarot-Gesichtsthermogramm;

- dNA-Eigenschaften;

- fingerhautspektroskopie;

- handabdrücke;

- die Form der Ohrmuschel;

- menschliche Gangparameter;

- individuelle menschliche Gerüche;

- der Salzgehalt der Haut.

Diese Methoden der biometrischen Identifizierung können heute als ausgereift angesehen werden. Vielleicht werden sie bald von der wissenschaftlichen Forschung zu kommerziellen Technologien übergehen.

Heutzutage werden verschiedene Arten solcher Systeme gleichzeitig auf dem Markt vorgestellt und erfüllen Aufgaben unterschiedlicher Komplexität: von der Fernerkennung in einer Menschenmenge bis zur Abrechnung der Arbeitszeiten in einem Büro. Gesichtserkennungslösungen stehen Kunden auf verschiedenen Plattformen zur Verfügung - Serverarchitektur, mobile und eingebettete Lösungen sowie Cloud-Dienste.

Moderne Systeme arbeiten mit tief lernenden neuronalen Netzwerkalgorithmen, sodass die Erkennungsgenauigkeit selbst für Bilder mit geringer Qualität maximal ist, sie gegen Kopfdrehungen resistent sind und andere Vorteile haben.

Beispiel 1. Öffentliche Sicherheit

Sicherheit ist eine Art Ausgangspunkt, von dem aus die Einführung biometrischer Identifikationssysteme begann. Remote-Gesichtserkennungssysteme werden verwendet, um die Sicherheit von Objekten mit Massenpräsenz von Personen zu gewährleisten.

Die schwierigste Aufgabe besteht darin, eine Person in einer Menschenmenge zu identifizieren.

Die sogenannte nicht kooperative Erkennung, wenn eine Person nicht mit dem System interagiert, nicht in das Kameraobjektiv schaut, sich abwendet oder versucht, ihr Gesicht zu verbergen. Zum Beispiel an Verkehrsknotenpunkten, U-Bahnen und internationalen Großveranstaltungen.

Fall

Eines der bedeutendsten Projekte 2017 für unser Unternehmen war die größte internationale Ausstellung EXPO-2017, die diesen Sommer in Kasachstan stattfand. In dem ferngesteuerten biometrischen Gesichtserkennungssystem wurden spezielle Kameras verwendet.

Die Auswahl der Gesichter im Rahmen erfolgt in der Kamera selbst und nur das Gesichtsbild wird an den Server übertragen. Dies entlastet die Bandbreite und reduziert die Kosten der Netzwerkinfrastruktur erheblich. Kameras überwachten vier Eingangsgruppen in verschiedenen Teilen des Komplexes. Die Systemarchitektur wurde so konzipiert, dass die Eingangsgruppen einzeln oder alle zusammen arbeiteten, während der korrekte Betrieb des Systems nur von 4 Servern und 48 Kameras sichergestellt wurde.

Mithilfe der Online-Videoanalyse suchen sie nach Verdächtigen, vermissten Personen, untersuchen Vorfälle und Vorfälle an großen geografisch verteilten Objekten und analysieren den Passagierverkehr.

An einigen Flughäfen werden bis Ende 2017 auch biometrische Daten verwendet, um Passagiere für einen Flug einzuchecken. Laut dem Tadviser-Portal planen 12 europäische Länder (Spanien, Frankreich, Niederlande, Deutschland, Finnland, Schweden, Estland, Ungarn, Griechenland, Italien, Rumänien) auch die Implementierung von Smart-Gate-Systemen an Flughäfen.

Der nächste Schritt sollte die Einführung von Gesichtserkennungssystemen für die Übergabe von Grenz- und Migrationskontrollen sein. Mit staatlicher Unterstützung kann die Einführung der Gesichtserkennung in den nächsten drei bis fünf Jahren so selbstverständlich werden wie das Gerüst von Metalldetektoren.

Beispiel 2. Ihren Kunden vom Sehen her kennen

Das Geschäft setzt auch auf die biometrische Gesichtserkennung. Zuallererst ist es der Einzelhandel.

Die Systeme erkennen das Geschlecht und das Alter der Kunden, die Häufigkeit und die Zeit des Besuchs von Filialen und sammeln Statistiken für jedes einzelne Geschäft in der Kette.

Danach werden für die Abteilung im automatischen Modus detaillierte Berichte sowohl im gesamten Netzwerk als auch mit einer Aufschlüsselung nach Einzelhandelsgeschäften angezeigt. Basierend auf diesen Berichten ist es bequem, ein „Kundenporträt“ zu erstellen und effektive Marketingkampagnen zu planen.

Leider können wir keine Kunden preisgeben. Unter ihnen sind die größten Einzelhändler und DIY-Ketten (Do It Youself), die teure Werkzeuge und Komponenten in ihrem Sortiment haben.

Wie es funktioniert

Viele befürchten das Auslaufen vertraulicher Informationen, wir betonen jedoch, dass keine personenbezogenen Daten identifizierter Personen in Archiven gespeichert sind. Darüber hinaus wird nicht einmal das Bild gespeichert, sondern seine biometrische Vorlage, nach der das Bild nicht wiederhergestellt werden kann.

Bei wiederholten Besuchen wird die biometrische Vorlage des Gesichts "verschärft", sodass das System genau weiß, wer und wie oft im Geschäft war. Sie können ruhig über die Sicherheit personenbezogener Daten sein.

Für kleine Geschäfte, Autohäuser und Apotheken ist der Mechanismus zum Sammeln von Marketinganalysen im Cloud-Erkennungsdienst implementiert. Für kleine und mittlere Unternehmen ist diese Option vorzuziehen, da sie keine Kosten für Serverhardware, die Einstellung von zusätzlichem Personal, die Aktualisierung von Software usw. erfordert. Dies ist zum einen ein praktisches Instrument zur Bewertung der Effektivität von Einzelhandelsgeschäften und zum anderen ein hervorragender Assistent Diebe zu identifizieren. Das heißt, ein System führt mehrere Funktionen gleichzeitig aus.

Beispiel 3. Steuerungs- und Verwaltungssysteme für den Zugriff

Zusätzlich zu den oben genannten Funktionen kann das Gesichtserkennungssystem als Alternative zu Näherungskarten in Zugangskontrollsystemen (ACS) verwendet werden.

Sie haben mehrere Vorteile: Sie bieten eine hohe Erkennungszuverlässigkeit, können nicht getäuscht, kopiert oder gestohlen werden und sind einfach in vorhandene Sicherheitsausrüstung zu integrieren. Sie können sogar vorhandene Überwachungskameras verwenden. Biometrische Gesichtserkennungssysteme arbeiten remote und sehr schnell mit der Aufzeichnung von Ereignissen im Archiv.

Auf der Grundlage eines biometrischen Zugangskontrollsystems ist es bequem, die Arbeitszeit der Mitarbeiter zu verfolgen, insbesondere in großen Bürozentren.

Fall

Wir haben ein solches System in einem großen indischen Unternehmen implementiert, das sich im vergangenen Jahr auf Logistik spezialisiert hat. Die Zahl der festangestellten Mitarbeiter beträgt über 600 Personen. Gleichzeitig arbeitet das Unternehmen rund um die Uhr und übt einen "schwebenden" Arbeitsplan aus. Mit Hilfe unseres biometrischen Fernidentifikationssystems erhielt der Kunde eine vollständige und zuverlässige Aufzeichnung der Arbeitszeit der Mitarbeiter, ein Instrument zur vorbeugenden Sicherheit der Einrichtung und der Zugangskontrollsysteme.

Beispiel 4. Übergabe eines Fans an das Stadion

Beim Kauf eines Tickets an der Abendkasse wird das Gesicht jedes Kunden automatisch fotografiert und in das System hochgeladen. Auf diese Weise wird die Basis der Spielbesucher gebildet. Wenn der Kauf über das Internet oder eine mobile Anwendung erfolgte, ist die Autorisierung per Fernzugriff über ein „Selfie“ möglich. Wenn eine Person später ins Stadion kommt, erkennt das System sie ohne Reisepass.

Die Identifizierung von Besuchern von Sportwettkämpfen ist gemäß Bundesgesetz Nr. 284-FZ "Über Änderungen von Artikel 20 des Bundesgesetzes" Über Körperkultur und Sport in der Russischen Föderation "und Artikel 32.14 des Kodex der Russischen Föderation über Verwaltungsverstöße obligatorisch geworden.

Derjenige, der das Ticket gekauft hat, betritt das Stadion. Es ist unmöglich, das Ticket an eine andere Person zu übertragen oder mit einem gefälschten Ticket zu gehen. Die Remote-Gesichtserkennung in Stadien funktioniert nach dem gleichen Prinzip wie in großen geografisch verteilten Transporteinrichtungen: Wenn eine Person in die Liste der Personen aufgenommen wird, denen der Zugang zum Stadion verweigert wird, lässt das System sie nicht durch.

Fall

Im März 2016 wurde im Rahmen eines gemeinsamen Projekts von Vokord und der Niederlassung Khanty-Mansiysk von PJSC Rostelecom das Remote-Gesichtserkennungssystem eingesetzt, um die Sicherheit der Biathlon-Weltmeisterschaft zu gewährleisten, die in Khanty-Mansiysk stattfand. Seit 2015 ist das gleiche System im multifunktionalen Sportkomplex "Arena Omsk" erfolgreich im Einsatz. Es ist eine der sechs größten Sportanlagen in Russland, die größte Sport- und Unterhaltungsanlage in Sibirien und die Basis des Avangard Hockey Clubs.

Beispiel 5. Internetbanking und Geldautomaten

Eine weitere Nische, in der sich die Gesichtserkennung niedergelassen hat, ist die Bankenbranche. Hier wird die Einführung neuer Technologien intensiv vorangetrieben, da der Finanzsektor mehr als andere an der Zuverlässigkeit und Sicherheit personalisierter Informationen interessiert ist.

Heutzutage beginnt die Biometrie allmählich, wenn nicht die üblichen und gut etablierten "Papier" -Dokumente ersetzt werden sollen, dann gehen Sie mit ihnen gleich. Gleichzeitig wird der Schutzgrad bei Zahlungen deutlich erhöht: Um die Transaktion zu bestätigen, reicht es aus, in die Kamera Ihres Smartphones zu schauen. Gleichzeitig werden die biometrischen Daten selbst nirgendwo übertragen, es ist unmöglich, sie abzufangen.

Die Einführung biometrischer Identifikationstechnologien steht in direktem Zusammenhang mit der massiven Nutzung elektronischer Dienste und Geräte, der Entwicklung des Online-Handels und der Verbreitung von Plastikkarten gegen Bargeld.

Mit dem Aufkommen von Hochleistungs-Grafikprozessoren (GPUs) und ultrakompakten Hardwareplattformen wie NVIDIA Jetson hat die Gesichtserkennung in Geldautomaten begonnen. Jetzt kann nur der Karteninhaber Bargeld abheben oder Transaktionen auf dem Konto ausführen, beispielsweise über die Geldautomaten der Tinkoff Bank. Und die PIN könnte bald zurückgezogen werden.

Jeder kennt Szenen aus Science-Fiction-Filmen: Der Held nähert sich der Tür und die Tür öffnet sich und erkennt ihn. Dies ist eine der eindeutigen Demonstrationen für die Bequemlichkeit und Zuverlässigkeit der Verwendung biometrischer Technologien zur Zugangskontrolle. In der Praxis ist jedoch nicht alles so einfach. Heute sind einige Unternehmen bereit, Verbrauchern Zugangskontrolle mithilfe biometrischer Technologien anzubieten.

Herkömmliche Methoden zur persönlichen Identifizierung, die auf verschiedenen Ausweisen, Schlüsseln oder eindeutigen Daten wie beispielsweise einem Passwort basieren, sind nicht so stark wie heute erforderlich. Versuche, biometrische Technologien für Sicherheitssysteme einzusetzen, sind zu einem natürlichen Schritt bei der Verbesserung der Zuverlässigkeit von Kennungen geworden.

Das Spektrum der Probleme, die mit neuen Technologien gelöst werden können, ist äußerst breit:

- eindringlinge daran hindern, geschützte Bereiche und Räumlichkeiten zu betreten, indem sie Dokumente, Karten und Passwörter fälschen, stehlen;

- den Zugang zu Informationen einschränken und die persönliche Verantwortung für deren Sicherheit sicherstellen;

- die Zulassung zu verantwortlichen Einrichtungen nur durch zertifizierte Fachkräfte sicherstellen;

- vermeidung von Gemeinkosten im Zusammenhang mit dem Betrieb von Zugangskontrollsystemen (Karten, Schlüssel);

- beseitigung der Unannehmlichkeiten, die mit Verlust, Beschädigung oder elementarem Vergessen von Schlüsseln, Karten und Passwörtern verbunden sind;

- organisieren Sie eine Aufzeichnung über den Zugang und die Anwesenheit von Mitarbeitern.

Die Entwicklung von Technologien zur Mustererkennung auf der Grundlage verschiedener biometrischer Merkmale begann lange Zeit, der Anfang wurde in den 60er Jahren gelegt. Unsere Landsleute haben erhebliche Fortschritte bei der Entwicklung der theoretischen Grundlagen dieser Technologien erzielt. Praktische Ergebnisse wurden jedoch hauptsächlich im Westen und erst „gestern“ erzielt. Die Leistungsfähigkeit moderner Computer und verbesserte Algorithmen haben es ermöglicht, Produkte zu entwickeln, die hinsichtlich ihrer Eigenschaften und ihres Verhältnisses für eine breite Palette von Benutzern verfügbar und interessant geworden sind.

Die Idee, individuelle Merkmale einer Person zu verwenden, um sie zu identifizieren, ist nicht neu. Heutzutage ist eine Reihe von Technologien bekannt, die in Sicherheitssystemen verwendet werden können, um eine Person zu identifizieren durch:

- fingerabdrücke (sowohl Einzelperson als auch Hände im Allgemeinen);

- gesichtszüge (basierend auf optischen und infraroten Bildern);

- iris der Augen;

- stimme;

- andere Eigenschaften.

Alle biometrischen Technologien haben gemeinsame Ansätze zur Lösung des Identifizierungsproblems, obwohl sich alle Methoden in der Benutzerfreundlichkeit und Genauigkeit der Ergebnisse unterscheiden.

Jede biometrische Technologie wird schrittweise angewendet:

- scannen eines Objekts;

- extraktion individueller Informationen;

- bilden einer Vorlage;

- vergleichen der aktuellen Vorlage mit der Datenbank.

Ein biometrisches Erkennungssystem passt bestimmte physiologische oder Verhaltensmerkmale eines Benutzers an ein bestimmtes vorbestimmtes Muster an. Typischerweise besteht ein biometrisches System aus zwei Modulen: einem Registrierungsmodul und einem Identifikationsmodul.

Registrierungsmodul "Trainiert" das System, um eine bestimmte Person zu identifizieren. Bei der Registrierung scannen eine Videokamera oder andere Sensoren eine Person, um eine digitale Darstellung ihres Aussehens zu erstellen. Ein Gesichts-Scan dauert etwa 20 bis 30 Sekunden, was zu mehreren Bildern führt. Idealerweise haben diese Bilder leicht unterschiedliche Winkel und Gesichtsausdrücke für genauere Daten. Ein spezielles Softwaremodul verarbeitet diese Darstellung, identifiziert Persönlichkeitsmerkmale und erstellt dann eine Vorlage. Es gibt einige Teile des Gesichts, die sich im Laufe der Zeit kaum verändern, wie z. B. den oberen Umriss der Augenhöhlen, die Bereiche um die Wangenknochen und die Ränder des Mundes. Die meisten für biometrische Technologien entwickelten Algorithmen ermöglichen es, mögliche Änderungen der Frisur einer Person zu berücksichtigen, da sie den Gesichtsbereich über dem Haaransatz nicht zur Analyse verwenden. Die Bildvorlage jedes Benutzers wird in der biometrischen Datenbank gespeichert.

Identifikationsmodul empfängt ein Bild einer Person von einem Camcorder und konvertiert es in dasselbe digitale Format, in dem die Vorlage gespeichert ist. Die resultierenden Daten werden mit einer in der Datenbank gespeicherten Vorlage verglichen, um festzustellen, ob die Bilder miteinander übereinstimmen. Der für die Überprüfung erforderliche Ähnlichkeitsgrad ist ein bestimmter Schwellenwert, der für verschiedene Personaltypen, PC-Leistung, Tageszeit und eine Reihe anderer Faktoren angepasst werden kann.

Die Identifizierung kann in Form einer Überprüfung, Authentifizierung oder Erkennung erfolgen. Die Überprüfung bestätigt die Identität der empfangenen Daten und der in der Datenbank gespeicherten Vorlage. Authentifizierung - Bestätigt, dass das von der Videokamera empfangene Bild mit einer der in der Datenbank gespeicherten Vorlagen übereinstimmt. Wenn während der Erkennung die erhaltenen Merkmale und eine der gespeicherten Vorlagen identisch sind, identifiziert das System die Person mit der entsprechenden Vorlage.

Bei Verwendung biometrischer Systeme, insbesondere Gesichtserkennungssystemen, ist die Entscheidung über die Authentifizierung trotz der Einführung korrekter biometrischer Merkmale nicht immer richtig. Dies ist auf eine Reihe von Merkmalen zurückzuführen und vor allem auf die Tatsache, dass sich viele biometrische Eigenschaften ändern können. Es liegt ein gewisser Grad an Systemfehlern vor. Darüber hinaus kann der Fehler bei Verwendung unterschiedlicher Technologien erheblich variieren. Für Zugangskontrollsysteme beim Einsatz biometrischer Technologien muss festgelegt werden, was wichtiger ist, um einen „Fremden“ oder alle „Freunde“ nicht zu verpassen.

Die Benutzerfreundlichkeit ist ein wichtiger Faktor für Benutzer biometrischer Technologien in Sicherheitssystemen. Die Person, deren Merkmale gescannt werden, sollte keine Unannehmlichkeiten haben. In dieser Hinsicht ist die interessanteste Methode natürlich die Gesichtserkennungstechnologie. In diesem Fall treten zwar andere Probleme auf, die hauptsächlich mit der Genauigkeit des Systems zusammenhängen.

Obwohl es offensichtliche Vorteile gibt, gibt es eine Reihe negativer biometrischer Vorurteile, die häufig Fragen aufwerfen, ob Biometrie verwendet wird, um Menschen auszuspionieren und ihre Privatsphäre zu verletzen. Aufgrund sensationeller Behauptungen und ungerechtfertigter Hype unterscheidet sich die Wahrnehmung der biometrischen Technologie dramatisch vom tatsächlichen Stand der Dinge.

Dennoch hat der Einsatz biometrischer Identifikationsmethoden in den letzten Jahren besondere Bedeutung erlangt. Dieses Problem wurde nach den Ereignissen vom 11. September in den Vereinigten Staaten besonders akut. Die Weltgemeinschaft hat erkannt, inwieweit die Bedrohung durch den Terrorismus weltweit zunimmt und wie komplex es ist, zuverlässigen Schutz mit traditionellen Methoden zu organisieren. Es waren diese tragischen Ereignisse, die als Ausgangspunkt für die zunehmende Aufmerksamkeit für moderne integrierte Sicherheitssysteme dienten. Es wird allgemein angenommen, dass Unfälle vermieden werden könnten, wenn die Kontrolle auf Flughäfen strenger wäre. Noch heute könnte die Suche nach Verantwortlichen für eine Reihe anderer Vorfälle durch den Einsatz moderner Videoüberwachungssysteme in Integration mit Gesichtserkennungssystemen erheblich erleichtert werden.

Derzeit gibt es vier Hauptmethoden zur Gesichtserkennung:

- "Eigengesichter";

- analyse von "Unterscheidungsmerkmalen";

- analyse basierend auf "neuronalen Netzen";

- verfahren zur "automatischen Verarbeitung des Gesichtsbildes".

Alle diese Methoden unterscheiden sich in der Komplexität ihrer Implementierung und dem Zweck ihrer Anwendung.

"Eigengesicht" kann als "eigenes Gesicht" übersetzt werden. Diese Technologie verwendet zweidimensionale Graustufenbilder, die die charakteristischen Merkmale eines Gesichtsbildes darstellen. Die "Eigengesicht" -Methode wird häufig als Grundlage für andere Gesichtserkennungsverfahren verwendet.

Durch Kombinieren der 100 - 120 "Eigengesicht" -Eigenschaften kann eine große Anzahl von Flächen wiederhergestellt werden. Zum Zeitpunkt der Registrierung wird das "Eigengesicht" jeder einzelnen Person als eine Reihe von Koeffizienten dargestellt. Bei einem Authentifizierungsmodus, in dem ein Bild zur Identitätsprüfung verwendet wird, wird eine Live-Vorlage mit einer bereits registrierten Vorlage verglichen, um einen Differenzkoeffizienten zu bestimmen. Der Grad der Differenz zwischen den Vorlagen bestimmt die Tatsache der Identifizierung. Die "Eigenface" -Technologie ist optimal für den Einsatz in gut beleuchteten Räumen geeignet, wenn ein Gesicht vorgescannt werden kann.

Die Unterscheidungsmerkmal-Analysetechnik ist die am weitesten verbreitete Identifikationstechnologie. Diese Technologie ähnelt der "Eigenface" -Technik, ist jedoch eher an Änderungen des Aussehens oder der Mimik der Person (lächelndes oder stirnrunzelndes Gesicht) angepasst. Die Unverwendet Dutzende charakteristischer Merkmale verschiedener Bereiche des Gesichts unter Berücksichtigung ihrer relativen Position. Eine individuelle Kombination dieser Parameter bestimmt die Eigenschaften jeder einzelnen Person. Das menschliche Gesicht ist einzigartig, aber eher dynamisch, weil Eine Person kann lächeln, Bart und Schnurrbart loslassen, eine Brille aufsetzen - all dies erhöht die Komplexität des Identifizierungsverfahrens. So kommt es beispielsweise beim Lächeln zu einer gewissen Verschiebung der Teile des Gesichts in der Nähe des Mundes, was wiederum eine ähnliche Bewegung der benachbarten Teile verursacht. Angesichts solcher Verschiebungen ist es möglich, eine Person mit verschiedenen nachahmenden Veränderungen im Gesicht eindeutig zu identifizieren. Da bei dieser Analyse lokale Gesichtsbereiche berücksichtigt werden, können zulässige Abweichungen in der horizontalen Ebene bis zu 25 ° und in der vertikalen Ebene bis zu 15 ° betragen und erfordern ausreichend leistungsfähige und teure Geräte, wodurch der Ausbreitungsgrad dieser Methode entsprechend verringert wird.

Bei einem auf einem neuronalen Netzwerk basierenden Verfahren werden die Merkmale sowohl der registrierten Person als auch der getesteten Person auf Übereinstimmung verglichen. "Neuronale Netze" verwenden einen Algorithmus, der die Entsprechung zwischen den eindeutigen Parametern der zu überprüfenden Person und den Parametern der in der Datenbank befindlichen Vorlage festlegt, während die maximal mögliche Anzahl von Parametern angewendet wird. Im Verlauf des Vergleichs wird die Diskrepanz zwischen der zu überprüfenden Person und der Vorlage aus der Datenbank ermittelt. Anschließend wird ein Mechanismus gestartet, der unter Verwendung der entsprechenden Gewichtungsfaktoren den Grad der Übereinstimmung der zu überprüfenden Person mit der Vorlage aus der Datenbank bestimmt. Diese Methode erhöht die Qualität der Gesichtserkennung unter schwierigen Bedingungen.

Die "automatische Gesichtsbildverarbeitung" ist die einfachste Technik, bei der der Abstand und das Abstandsverhältnis zwischen leicht identifizierbaren Punkten im Gesicht wie den Augen, dem Nasenende und den Mundwinkeln verwendet werden. Obwohl diese Technik nicht so leistungsfähig ist wie "Eigengesichter" oder "neuronale Netze", kann sie bei schlechten Lichtverhältnissen recht effektiv eingesetzt werden.

Gesichtserkennungssysteme auf dem Markt

Bisher wurde eine Reihe kommerzieller Produkte zur Gesichtserkennung entwickelt. Die in diesen Produkten verwendeten Algorithmen sind unterschiedlich und es ist immer noch schwierig zu beurteilen, welche Technologie den Vorteil hat. Die folgenden Systeme sind derzeit führend: Visionic, Viisage und Miros.

- Die FaceIt-Anwendung von Visionic basiert auf einem an der Rockefeller University entwickelten Algorithmus zur Analyse lokaler Merkmale. Ein kommerzielles Unternehmen in Großbritannien hat FaceIt in ein Fernseh-Verbrechensbekämpfungssystem namens Mandrake integriert. Das System sucht anhand von Videodaten von 144 Kameras, die in einem geschlossenen Netzwerk verbunden sind, nach Kriminellen. Wenn eine Identität festgestellt wurde, meldet das System dies dem Sicherheitsbeauftragten. In Russland ist der Vertreter von Visionic DanCom.

- Ein anderer Marktführer in diesem Bereich, Viisage, verwendet einen am Massachusetts Institute of Technology entwickelten Algorithmus. Handelsunternehmen und Regierungsbehörden in vielen US-Bundesstaaten und mehreren anderen Ländern verwenden das Viisage-System in Verbindung mit Ausweisen wie einem Führerschein.

- Die ZN Vision Technologies AG (Deutschland) bietet eine Reihe von Produkten auf dem Markt an, die Gesichtserkennungstechnologie verwenden. Diese Systeme werden von der Firma Soling auf dem russischen Markt vorgestellt.

- Das TrueFace-Gesichtserkennungssystem von Miros verwendet neuronale Netzwerktechnologie. Das System selbst wird im Geldausgabekomplex der Mr. Payroll Corporation verwendet und in vielen US-Bundesstaaten in Casinos und anderen Unterhaltungsstätten installiert.

In den USA haben unabhängige Experten vergleichende Tests verschiedener Gesichtserkennungstechnologien durchgeführt. Die Testergebnisse sind unten dargestellt.

Zahl: 1. Vergleichende Analyse der Wirksamkeit der Gesichtserkennung in verschiedenen Systemen

In der Praxis wird bei der Verwendung von Gesichtserkennungssystemen als Teil elektronischer Standardsicherheitssysteme davon ausgegangen, dass die zu identifizierende Person direkt in die Kamera schaut. Somit arbeitet das System mit einem relativ einfachen zweidimensionalen Bild, was die Algorithmen stark vereinfacht und die Rechenintensität verringert. Aber auch in diesem Fall ist die Erkennungsaufgabe noch nicht trivial, da die Algorithmen die Möglichkeit berücksichtigen müssen, das Beleuchtungsniveau, den Gesichtsausdruck, das Vorhandensein oder Fehlen von Make-up oder Brille zu ändern.

Die Zuverlässigkeit des Gesichtserkennungssystems hängt stark von mehreren Faktoren ab:

- Bildqualität. Die Wahrscheinlichkeit eines fehlerfreien Betriebs des Systems wird spürbar verringert, wenn die Person, die wir identifizieren möchten, nicht direkt in die Kamera schaut oder bei schlechten Lichtverhältnissen gefilmt wird.

- Die Relevanz des in die Datenbank eingegebenen Fotos.

- Die Größe der Datenbank.

Gesichtserkennungstechnologien funktionieren gut mit Standardvideokameras, die Daten übertragen und von einem Personal Computer gesteuert werden, und erfordern eine Auflösung von 320 x 240 Pixel pro Zoll bei einer Videostream-Rate von mindestens 3 bis 5 Bildern pro Sekunde. Zum Vergleich erfordert eine akzeptable Qualität für eine Videokonferenz eine Videostream-Geschwindigkeit von 15 Bildern pro Sekunde. Eine höhere Videostream-Rate bei einer höheren Auflösung führt zu einer besseren Identifikationsqualität. Bei der Erkennung von Gesichtern aus großer Entfernung besteht ein enger Zusammenhang zwischen der Qualität des Camcorders und dem Ergebnis der Identifizierung.

Das Datenvolumen von Standard-PCs überschreitet 10.000 Bilder nicht.

Fazit

Die heute angebotenen Methoden der Gesichtserkennung sind interessant und nahezu weit verbreitet. Wie in einem Film ist es jedoch noch nicht möglich, der Öffnung einer Tür nur für die Gesichtserkennungstechnologie zu vertrauen. Es eignet sich gut als Assistent für einen Sicherheitsbeamten oder ein anderes Zugangskontrollsystem.

Diese Methode wird in vielen Situationen verwendet, in denen Sie sicherstellen müssen, dass das präsentierte Dokument wirklich der Person gehört, die es präsentiert hat. Dies geschieht beispielsweise auf einem internationalen Flughafen, wenn ein Grenzschutzbeamter das Passfoto mit dem Gesicht des Passinhabers überprüft und entscheidet, ob es sein Pass ist oder nicht. Das Computerzugriffssystem arbeitet nach einem ähnlichen Algorithmus. Der einzige Unterschied besteht darin, dass das Foto mit der bereits in der Datenbank gespeicherten Vorlage verglichen wird.

Es sind bereits Technologien entstanden, die auf der Gesichtserkennung im Infrarotlicht basieren. Die neue Technologie basiert auf der Tatsache, dass das Wärmebild, das durch die Wärmestrahlung der Blutgefäße des Gesichts oder mit anderen Worten das Thermogramm des Gesichts einer Person erzeugt wird, für jeden einzigartig ist und daher als biometrisches Merkmal für Zugangskontrollsysteme verwendet werden kann. Dieses Thermogramm ist eine stabilere Kennung als die Gesichtsgeometrie, da es nahezu unabhängig von Änderungen im Aussehen einer Person ist.