Предлагаем Вашему вниманию обзор самых популярных аппаратных и программных средств для шифрования данных на внешнем жестком диске.

Начнем с самого простого. В Mac OS X встроена Дисковая утилита, которая позволяет создать зашифрованный образ диска. Также для шифрования файлов или папок можно использовать стороннее программное обеспечение, например Espionage , FileWard, StuffIt Deluxe . Кроме этого, некоторые приложения для создания резервных копий предлагают шифрование бекапов из коробки.

Эти методы хороши. Но иногда использование программного шифрования не является лучшим вариантом. Например, когда Вам нужно шифровать резервные копии Time Machine. Для защиты таких бекапов придется проделать хитрые манипуляции, потому что Time Machine не поддерживает шифрование. Обычное ПО не поможет в том случае, когда нужно создать зашифрованную копию загрузочного диска так, чтобы он оставался загрузочным. Зашифрованных дисков касается и другое ограничение: их нельзя использовать на других компьютерах (Mac или PC) без специального ПО.

PGP Whole Disk Encryption for the Mac – одно из тех приложений, позволяющих шифровать содержимое диска, который остается загрузочным и пригодным для использования на Mac и PC. Это прекрасное приложение, но для доступа к информации на каждом компьютере, к которому подключается такой диск, необходима инсталляция PGP. Также, в случае повреждения диска шифрование может помешать восстановлению данных.

Если Вам нужно универсальное решение, которое не накладывает ограничения на использование диска, стоит приобрести HDD со встроенным шифрованием. Диск самостоятельно шифрует и дешифрует данные, поэтому необходимость в установке дополнительного программного обеспечения отсутствует. При этом диск можно использовать в качестве загрузочного тома или для Time Machine. Одно предостережение: если у диска откажет контроллер или другая электроника, у Вас не будет возможности перенести данные с устройства (даже с полностью работающей механикой) до полного восстановления HDD.

Жесткие диски с поддержкой шифрования бывают нескольких типов, в зависимости от механизма дешифровки:

Аппаратные ключи

Некоторые производители предлагают шифрующие HDD-боксы, которые блокируются с помощью физического устройства. До тех пор, пока присутствует ключ (подключен или находится рядом с диском), диск может быть прочитан.

HDD такого типа: RadTech’s Encrypted Impact Enclosures (95 долларов), RocStor Rocbit FXKT drives и несколько устройств от SecureDISK (от 50 долларов). Все боксы имеют два или три совместимых ключа, которые подключаются в специальный порт устройства. SecureDISK предлагает RFID Security External Enclosure с инфракрасным ключом (для использования диска носитель должен находится рядом).

Сканеры отпечатков пальцев

Если Вы беспокоитесь из-за потери физического носителя, то можно посмотреть в сторону HDD-боксов со сканером отпечатков пальцев. Несколько примеров: MXI Security Outbacker MXI Bio (419-599$) и LaCie SAFE hard drives (400$ за 2Гб модель). (Некоторые старшие модели боксов LaCie, формата 2.5″ не шифруют данные, а используют менее надежную блокировку в прошивке). Эти диски удобные в использовании и могут хранить отпечатки пальцев до пяти человек. Стоит отметить, что существуют несколько техник обмана сканера пальцев (без наличия оригинального пальца).

Клавиатура

(230-480$) – шифрующие дисковые боксы, для которых не нужны физические ключи или биометрические считыватели. Вместо них используется клавиатура для введения пароля (до 18 символов). Применение клавиатуры вместо физического ключа удобно том случае, когда диск часто ходит по рукам. Диски поддерживают функцию “самоликвидации”, которая удаляет всю хранимую информацию после нескольких неудачных попыток ввода пароля.

Для предотвращения несанкционированного доступа к системе и данным в Windows 7/10 предусмотрена возможность установки пароля, в том числе графического, однако такой способ защиты не может считаться сколь либо надежным. Пароль от локальной учетной записи легко может быть сброшен сторонними утилитами, а самое главное, ничто не мешает получить доступ к файловой системе, загрузившись с любого LiveCD со встроенным файловым менеджером.

Чтобы защитить свои данные по-настоящему, необходимо использовать шифрование. Для этого сгодится и встроенная функция BitLocker, но лучше воспользоваться сторонними программами. Долгое время наиболее предпочтительным приложением для шифрования данных был TrueCrypt, однако в 2014 году его разработчики свернули проект, заявив, что программа не является более безопасной. Вскоре, однако, работа над ним была возобновлена, но уже новой командой, да и сам проект получил новое имя. Так на свет появился VeraCrypt.

По сути, VeraCrypt это усовершенствованная версия TrueCrypt и именно эту программу мы предлагаем использовать для защиты вашей информации. В приведенном примере мы задействуем VeraCrypt «по максимуму», зашифровав с ее помощью весь жесткий диск с системным и пользовательским разделами. Такой способ шифрования имеет определенные риски – есть доля вероятности, пусть и очень небольшая, что система не сможет загрузиться, поэтому прибегать к нему советуем только тогда, когда это действительно вам нужно.

Установка и базовая настройка VeraCrypt

Процедура установки VeraCrypt ничем не отличается от инсталляции других программ, за одним лишь исключением. В самом начале вам будет предложено выбрать между режимами установки Install или Extract .

В первом случае программа будет внедрена в ОС, что позволит вам подключать зашифрованные контейнеры и шифровать сам системный раздел. Режим Extract просто распаковывает исполняемые файлы VeraCrypt, позволяя использовать его как портативное приложение. Часть функций, в том числе шифрование диска с Windows 7/10, при этом становится недоступной.

Сразу после запуска зайдите в меню Settings – Language , так как по умолчанию программа устанавливается на английском языке.

Шифрование диска

Несмотря на кажущуюся сложность задачи, все очень просто. Выберите в меню «Система» опцию «Зашифровать системный раздел/диск».

В открывшемся окне мастера в качестве метода выберите «Обычный» (этого достаточно), область шифрования – весь диск.

По завершении поиска скрытых секторов (процедура может занять продолжительное время), укажите число операционных систем и…

алгоритм шифрования (здесь все лучше оставить по умолчанию).

Примечание: если во время поиска скрытых секторов Windows перестанет отвечать, перезагрузите ПК принудительно и в следующий раз пропустите этот этап, выбрав «Нет».

Придумайте и введите в поля пароль.

Хаотично перемещая мышь, сгенерируйте ключ и нажмите «Далее».

На этом этапе программа предложит создать VRD – диск восстановления и записать его на флеш- или оптический носитель.

Когда на экране появится запрос на выполнение пре-теста шифрования системы, нажмите «Тест».

Потребуется перезагрузка компьютера. После включения ПК появится экран загрузчика VeraCrypt. Здесь вам нужно будет ввести придуманный пароль и PIM – количество итераций шифрования. Если вы раньше нигде не вводили PIM, просто нажмите ввод, значение опции будет установлено по умолчанию.

Спустя несколько минут Windows загрузится в обычном режиме, но при этом на рабочем столе появится окошко Pretest Completed – предварительное тестирование выполнено. Это означает, что можно приступать к шифрованию. Нажмите кнопку «Encrypt» и подтвердите действие.

Процедура шифрования будет запущена. Она может занять длительное время, все зависит от размера диска и его заполненности данными, так что наберитесь терпения и ждите.

Примечание: если на диске имеется шифрованный раздел EFI, что характерно для последних версий ПК, в начале шифрования вы можете получить уведомление «Похоже, Windows не установлена на диске…». Это означает, что зашифровать такой диск с помощью VeraCrypt не получится.

После того как все содержимое диска будет зашифровано, окно загрузчика VeraCrypt станет появляться каждый раз при включении компьютера и каждый раз вам нужно будет вводить пароль, другим способом получить доступ к зашифрованным данным нельзя. С расшифровкой диска все намного проще. Все, что вам нужно будет сделать, это запустить программу, выбрать в меню «Система» опцию «Перманентно расшифровать системный раздел/диск» и проследовать указаниям мастера.

Запустите инструмент шифрования в Windows, введя в строке поиска «BitLocker» и выбрав пункт «Управление BitLocker». В следующем окне вы можете активировать шифрование, нажав на «Включить BitLocker» рядом с обозначением жесткого диска (если появится сообщение об ошибке, прочитайте раздел «Использование BitLocker без TPM»).

Теперь вы можете выбрать, хотите ли вы при деблокировании зашифрованного диска использовать USB-флеш-накопитель или пароль. Вне зависимости от выбранной опции, в процессе настройки вам нужно будет сохранить или распечатать ключ восстановления. Он вам понадобится, если вы забудете пароль или потеряете флешку.

Использование BitLocker без TPM

Настройка BitLocker.BitLocker также функционирует без чипа TPM - правда, для этого нужно произвести некоторые настройки в редакторе локальной групповой политики.

Если на вашем компьютере не используется чип TPM (Trusted Platform Module), вам, возможно, необходимо будет произвести кое-какие настройки, чтобы активировать BitLocker. В строке поиска Windows наберите «Изменение групповой политики» и откройте раздел «Редактор локальной групповой политики». Теперь откройте в левой колонке редактора «Конфигурация компьютера | Административные шаблоны | Компоненты Windows | Шифрование диска BitLocker | Диски операционной системы», а в правой колонке отметьте запись «Обязательная дополнительная проверка подлинности при запуске».

Затем в средней колонке нажмите на ссылку «Изменить параметр политики». Поставьте кружочек напротив «Включить» и галочку напротив пункта «Разрешить использование BitLocker без совместимого TPM» ниже. После нажатия на «Применить» и «ОК» вы можете использовать BitLocker, как описано выше.

Альтернатива в виде VeraCrypt

Чтобы зашифровать системный раздел или весь жесткий диск с помощью преемника программы TrueCrypt под названием VeraCrypt, выберите в главном меню VeraCrypt пункт «Create Volume», а затем - «Encrypt the system partition or entire system drive». Чтобы зашифровать весь жесткий диск вместе с разделом Windows, выберите «Encrypt the whole drive», после чего следуйте пошаговой инструкции по настройке. Внимание: VeraCrypt создает диск аварийного восстановления на случай, если вы забудете пароль. Так что вам потребуется пустая CD-болванка.

Чтобы зашифровать системный раздел или весь жесткий диск с помощью преемника программы TrueCrypt под названием VeraCrypt, выберите в главном меню VeraCrypt пункт «Create Volume», а затем - «Encrypt the system partition or entire system drive». Чтобы зашифровать весь жесткий диск вместе с разделом Windows, выберите «Encrypt the whole drive», после чего следуйте пошаговой инструкции по настройке. Внимание: VeraCrypt создает диск аварийного восстановления на случай, если вы забудете пароль. Так что вам потребуется пустая CD-болванка.

После того как вы зашифровали свой диск, при начальной загрузке вам нужно будет после пароля указать PIM (Personal Iterations Multiplier). Если при настройке вы не установили PIM, то просто нажмите Enter.

Это четвертая из пяти статей в нашем блоге посвященная VeraCrypt, в ней подробно разбирается и дана пошаговая инструкция, как с помощью VeraCrypt зашифровать системный раздел или диск целиком, с установленной операционной системой Windows.

Если Вы ищите как зашифровать не системный жесткий диск, зашифровать отдельные файлы или USB-флэшку целиком, а также хотите узнать больше о VeraCrypt, обратите внимание на эти ссылки:

Данное шифрование является самым безопасным так как абсолютно все файлы, включая любые временные файлы, файл гибернации (спящий режим), файл подкачки и другие всегда зашифрованы (даже в случае непредвиденного отключения питания). Журнал операционной системы и реестр в которых хранятся множество важных данных будут зашифрованы в том числе.

Шифрование системы работает благодаря аутентификации перед загрузкой системы. Прежде чем ваша Windows начнет загружаться, вам придется ввести пароль с помощью которого расшифровывается системный раздел диска содержащий все файлы операционной системы.

Этот функционал реализован с помощью загрузчика VeraCrypt который заменяет стандартный системный загрузчик. Загрузить систему в случае повреждения загрузочного сектора жесткого диска, а значит и самого загрузчика можно с помощью VeraCrypt Rescue Disk.

Обратите внимание, шифрование системного раздела происходит на лету во время работы операционной системы. Пока идет процесс Вы можете пользоваться компьютером в обычном режиме. Вышесказанное справедливо и для расшифровки.

Список операционных систем для которых поддерживается шифрование системного диска:

- Windows 10

- Windows 8 and 8.1

- Windows 7

- Windows Vista (SP1 or later)

- Windows XP

- Windows Server 2012

- Windows Server 2008 and Windows Server 2008 R2 (64-bit)

- Windows Server 2003

Шаг 1 - Шифрование системного раздела

Запустите VeraCrypt, в главном окне программы перейдите на вкладку System (Система) и выберите первый пункт меню Encrypt system partition/drive (Зашифровать системный раздел/диск) .

Шаг 2 – Выбор типа шифрования

Оставьте установленный по умолчанию тип Normal (Обычный) если Вы хотите создать скрытый раздел или скрытую ОС, то обратите внимание на посвященную дополнительным возможностям VeraCrypt. Нажмите Next (Далее)

Шаг 3 – Область шифрования

В нашем случае нет принципиального значения шифровать весь диск целиком или только системный раздел, так как у нас всего один раздел на диске занимающий всё свободное место. Вполне возможно, что ваш физический диск разбит на несколько разделов, например C:\ и D:\ . Если это так и Вы хотите зашифровать оба раздела, выбирайте Encrypt the whole drive (Зашифровать весь диск) .

Обратите внимание если у Вас установлено несколько физических дисков, Вам придется зашифровать каждый из них по отдельности. Диск с системным разделом с помощью этой инструкцией. Как зашифровать диск с данными написано .

Выберите, хотите Вы зашифровать весь диск или только системный раздел и нажмите кнопку Next (Далее) .

Шаг 4 – Шифрование скрытых разделов

Выберите Yes (Да) если на вашем устройстве есть скрытые разделы с утилитами производителя компьютера, и Вы хотите зашифровать их, обычно в этом нет необходимости.

Шаг 5 – Число операционных систем

Мы не будем разбирать случай, когда на компьютере установлено сразу несколько операционных систем. Выберите и нажмите кнопку Next (Далее) .

Шаг 6 – Настройки шифрования

Выбор алгоритмов шифрования и хеширования, если Вы не уверены, что выбрать, оставьте значения AES и SHA-512 по умолчанию как наиболее сильный вариант.

Шаг 7 – Пароль

Это важный шаг, здесь необходимо создать надежный пароль который будет использоваться для доступа к зашифрованной системе. Рекомендуем внимательно ознакомиться с рекомендациями разработчиков в окне мастера создания томов о том, как выбрать хороший пароль.

Шаг 8 – Cбор случайных данных

Этот шаг необходим для формирования ключа шифрования на основе пароля, введённого ранее, чем дольше Вы будете двигать мышью, тем надежнее будут полученные ключи. Хаотично двигайте мышью как минимум до тех пор, пока индикатор не станет зеленым, затем нажмите Next (Далее) .

Шаг 9 - Cгенерированные ключи

Этот шаг информирует о том, что ключи шифрования, привязка (соль) и другие параметры успешно созданы. Это информационный шаг, нажмите Next (Далее) .

Шаг 10 – Диск восстановления

Укажите путь где будет сохранен ISO образ диска восстановления (rescue disk) этот образ может вам понадобиться в случае повреждения загрузчика VeraCrypt, при этом Вам все равно понадобиться ввести верный пароль.

Сохраните образ диска восстановления на сменный носитель (например флешку) или запишите его на оптический диск (рекомендуем) и нажмите Next (Далее) .

Шаг 11 - Диск восстановления создан

Обратите внимание! Для каждого зашифрованного системного раздела необходим свой диск восстановления. Обязательно создайте его и храните на съемном носителе. Не храните диск восстановления на этом же зашифрованном системном диске.

Только диск восстановления может помочь вам расшифровать данные в случае технических сбоев и аппаратных проблем.

Шаг 12 – Очистка свободного места

Очистка свободного места позволяет безвозвратно удалить ранее удаленные данные с диска, которые возможно восстановить с помощью специальных техник (особенно актуально для традиционных магнитных жестких дисков).

Если Вы шифруете SSD накопитель, выберите 1 или 3 прохода, для магнитных дисков рекомендуем 7 или 35 проходов.

Учтите, что эта операция отразиться на общем времени шифрования диска, по этой причине откажитесь от неё в случае если ваш диск не содержал важные удаленные данные раньше.

Не выбирайте 7 или 35 проходов для SSD накопителей, магнитно-силовая микроскопия не работает в случае с SSD, вполне достаточно 1 прохода.

Шаг 13 – Тест шифрования системы

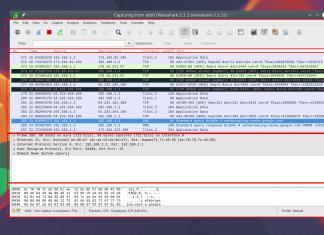

Выполните пре-тест шифрования системы и ознакомьтесь с сообщением о том, что интерфейс загрузчика VeraCrypt полностью на английском языке.

Шан 14 – Что делать если Windows не загружается

Ознакомьтесь, а лучше распечатайте рекомендации на случай, что делать если Windows не загрузится после перезагрузки (такое случается).

Нажмите OK если прочитали и поняли сообщение.

В последнее время большую популярность получили ноутбуки благодаря доступной цене и высокой производительности. И пользователи часто пользуются ими за пределами охраняемых помещений либо оставляют без присмотра. А это значит, что становится крайне насущным вопрос обеспечения недоступности для посторонних личной информации на системах под управлением ОС Windows. Простая установка пароля на вход в систему тут не поможет. А шифрование отдельных файлов и папок(почитайте про то, ) — слишком рутинное занятие. Поэтому наиболее удобным и надежным средством является шифрование жесткого диска . При этом можно сделать шифрованным только один из разделов, и держать приватные файлы и программы на нем. Более того, такой раздел можно сделать скрытым, не присваивая ему дисковой буквы. Такой раздел внешне будет выглядеть как неформатированный, и тем самым не привлекать к себе внимания злоумышленников, что особенно эффективно, так как лучший способ уберечь секретную информацию — это скрыть сам факт ее наличия.

Как работает шифрование жесткого диска

Общий принцип такой: программа шифрования делает образ файловой системы и помещает всю эту информацию в контейнер, содержимое которого шифруется. Таким контейнером может быть как простой файл, так и раздел на дисковом устройстве. Использование шифрованного файла-контейнера удобно тем, что такой файл можно скопировать в любое удобное место и продолжить работу с ним. Такой подход удобен при хранении небольшого объема информации. Но если размер контейнера будет несколько десятков гигабайт, то его мобильность становится весьма сомнительной, и к тому же такой огромный размер файла выдает факт содержания в нем какой-то полезной информации. Поэтому более универсальным подходом является шифрование целого раздела на жестоком диске.

Существует много разных программ для этих целей. Но наиболее известной и надежной считается TrueCrypt . Поскольку эта программа имеет открытые исходные коды, то это означает, что в ней нет закладок от производителей, позволяющих получить доступ к шифрованным данным через недокументированный «черный ход». К сожалению ходят предположения, что создателей программы TrueCrypt вынудили отказаться от дальнейшей разработки и передать эстафету проприоретарным аналогам. Тем не менее последняя надежная версия 7.1a остается вполне работоспособной на всех версиях ОС Windows, и большинство пользователей пользуются именно этой версией.

Внимание!!! Последняя актуальная версия — 7.1a (ссылка для скачивания ). Не используйте «урезанную» версию 7.2 (проект закрыли, а на официальном сайте программы предлагают выполнить переход с TrueCrypt на Bitlocker и доступна как раз только версия 7.2).

Создание шифрованного диска

Рассмотрим стандартный подход при шифровании разделов. Для этого нам понадобится неиспользуемый раздел на жестком диске либо флешке. Для этой цели можно освободить один из логических дисков. Собственно говоря, если свободного раздела не имеется, то можно будет в процессе создания шифрованного диска выбрать шифрование диска без форматирования, и сохранить имеющиеся данные. Но это дольше по времени и есть небольшой риск потерять данные в процессе шифрования, если допустим компьютер зависнет.

Если требуемый раздел на дисковом устройстве подготовлен, то теперь можно запустить программу TrueCrypt и выбрать пункт меню «Создать новый том».

Поскольку нас интересует хранение данных не в файле-контейнере, а в разделе диска, то выбираем пункт «Зашифровать несистемный раздел/диск» и обычный вид шифрования тома.

На этом этапе появляется упомянутая возможность выбора — шифровать имеющиеся в разделе данные или форматировать его без сохранения информации.

После этого программа спрашивает, какими алгоритмами производить шифрование. Для бытовых нужд большой разницы тут нет — можно выбрать любой из алгоритмов или связку из них.

Только при этом стоит учитывать, что при применении связки из нескольких алгоритмов требуется больше вычислительных ресурсов при работе с шифрованным диском — и соответственно скорость чтения и записи падает. Если компьютер недостаточно мощный, то имеет смысл нажать на кнопку тест, чтобы выбрать оптимальный алгоритм для своего компьютера.

Следующим этапом является непосредственно процесс форматирования шифрованного тома.

Теперь остается подождать, пока программа закончит шифрование жесткого диска.

Стоит отметить, что на этапе задания пароля можно в качестве дополнительной защиты задать ключевой файл. В этом случае доступ к шифрованной информации будет возможен только при наличии этого ключевого файла. Соответственно, если этот файл хранится на другом компьютере в локальной сети, то при потере ноутбука с шифрованным диском или флешки никто не сможет получить доступ к секретным данным, даже если бы подобрал пароль — ведь ключевого файла ни на самом ноутбуке ни на флешке нет.

Скрытие шифрованного раздела

Как уже упоминалось, выгодным преимуществом шифрованного раздела является то, что в операционной системе он позиционируется как неиспользуемый и неформатированный. И нет никаких указаний на то, что в нем есть шифрованная информация. Единственный способ это выяснить — использовать специальные программы по криптоанализу, умеющие по высокой степени хаотичности битовых последовательностей сделать заключение, что в разделе имеются шифрованные данные. Но если Вы не потенциальная мишень для спецслужб, то такая угроза компрометации Вам вряд ли грозит.

А вот для дополнительной защиты от простых обывателей имеет смысл спрятать шифрованный раздел из перечня доступных букв дисков. Тем более что все равно обращение к диску напрямую по его букве ничего не даст и требуется только в случае удаления шифрования путем форматирования. Для открепления тома от используемой буквы следует в «Панели управления» зайти в раздел «Управление компьютером / Управление дисками» и вызвав контекстное меню для нужного раздела выбрать пункт «Изменить букву диска или путь к диску...», где и получится убрать привязку.

После этих манипуляций шифрованный раздел не будет виден в проводнике Windows и других файловых менеджерах. А наличие среди нескольких разнообразных системных разделов одного безымянного и «неформатированного» вряд ли вызовет интерес у посторонних.

Использование шифрованного диска

Чтобы использовать шифрованное устройство как обычный диск, необходимо его подключить. Для этого в главном окне программы следует нажать правой кнопкой мыши на одной из доступных букв дисков и выбрать пункт меню «Выбрать устройство и смонтировать...»

После этого нужно отметить зашифрованное ранее устройство и указать пароль.

В результате в обозревателе Windows должен появиться новый диск с выбранной буквой (в нашем случае это диск X).

И теперь с этим диском получится работать как и с любым обычным логическим диском. Главное после окончания работы не забыть либо выключить компьютер, либо закрыть программу TrueCrypt, либо отключить шифрованный раздел — ведь пока диск подключен, любой пользователь может получить доступ к расположенным на нем данным. Отключить раздел можно нажав кнопку «Размонтировать».

Итоги

Использование программы TrueCrypt позволит Вам произвести шифрование жесткого диска и тем самым скрыть Ваши приватные файлы от посторонних, если вдруг кто-то получит доступ к Вашей флешке или жесткому диску. А расположение шифрованной информации на неиспользуемом и скрытом разделе создает дополнительный уровень защиты, так как непосвященный круг лиц может и не догадываться, что на одном из разделов хранится секретная информация. Такой метод защиты приватных данных подойдет в подавляющем большинстве случаев. И только если за Вами производится целенаправленная слежка с угрозой применения насилия для получения пароля, то Вам могут понадобиться более изощренные методы защиты, такие как стеганография и скрытые тома TrueCrypt (с двумя паролями).